0x00 背景

混沌未分天地乱,茫茫渺渺无人见。

自从盘古破鸿蒙,开辟从兹清浊辨。

覆载群生仰至仁,发明万物皆成善。

欲知造化会元功,须看小白游历传。

传说:海外有一国土,名曰傲来国。国近大海,海中有一座名山,唤为花果山。山上有一仙石,石产一卵,见风化一石猴,得名孙小白。

自老黑打穿内网后,小白苦思要领而不得。随后云游海角,远涉天涯,寻找攻防之术,立志潜心建大功。功夫不负有心人,小白静心修炼、历经磨难,终得正果归来也。

今见老黑打站,便略施一二,轻松获得最高权。老黑惊之叹之,欲问何以修练速成之。

白曰:天机不可泄露。

虽渔不可得,得一鱼之何不美事一件?

0x01 shiro框架getshell

打开登录页面,一只“Tom猫”和“记住密码”映入眼帘。

这是什么操作?谜底就在谜面了?这该不会是shrio吧?Jerry看了都发懵~~~

通过抓包,发现有rememberMe参数,在响应包中有rememberMe=deleteMe值,确定该框架为shiro。

待我使用火眼金睛——shiro_attack,这厮立马就现出了原形。

通过shiro反序列化漏洞,可以执行系统命令。经查看,知道这是一个管理员的账号。随即上传一个webshell,为后渗透做好准备。

0x02 上线cs获得服务器权限

有了webshell,是时候让俺孙小白“大闹天宫”了。

先来一招放长线钓大鱼。 为了更长久,更深层地控制服务器,所以还得上cs。这里直接上传cs文件,并添加一个隐藏账号。

通过Windows Server 2012的rdp连接记录获得管理员密码后,继续发招。

再来一招猴子偷桃。 使用管理员账号远程登录服务器,然后就可以到处翻翻翻了。

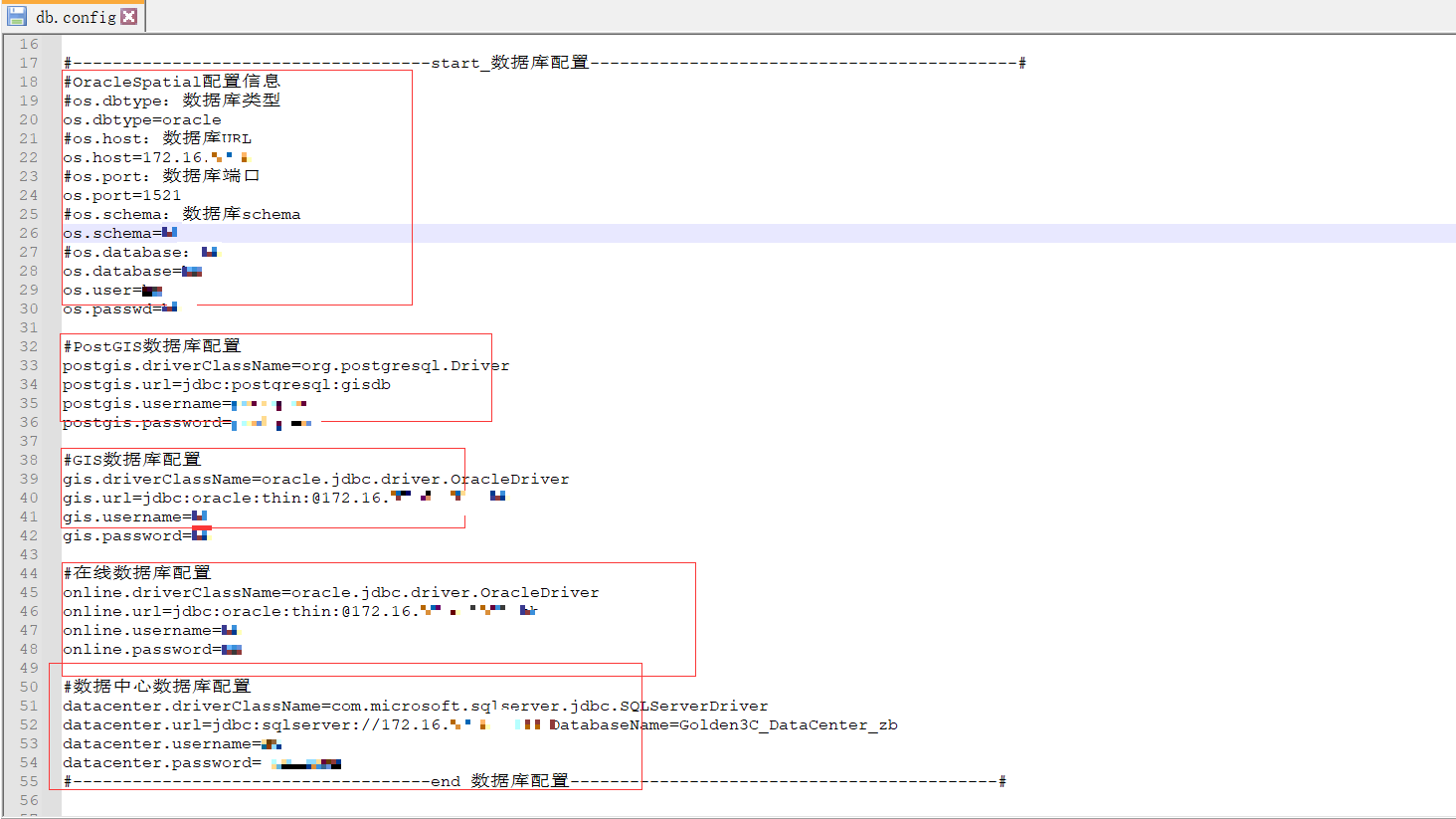

首先翻到的就是数据库的配置。

可以直接登录数据库查看。

还可以查看部署在上面的应用系统。

这服务器被俺这么一搅和,反正是别想清净了。

0x03 旋转跳跃,我闭着眼

这台服务器搞定了,相连的服务器谁也别想跑。

第三招,秋风扫落叶。 立刻进行C段、端口和目录进行扫描,还真发现了一些系统,并且可以用弱口令登录。

在看其他服务器的时候,发现一个通往192段的地址,并能ping通。

最终也获取了192段服务器的数据库权限。

0x04 赞

小白努力学攻防,

辗转反侧日夜忙。

苦历程途遭患难,

归来人人皆赞叹。

世间哪有登天路,

一步一步苦来渡。

神通不可来作恶,

一团正义心中坐。

预知后事如何写,

点赞下回来分解。