几年前的私密项目漏洞,看了看厂商都倒闭了,也不涉及敏感信息就脱敏发出来,希望和大家一起共同学习

1. 信息收集

通过对目标服务器进行信息手机发现目标为

Tomcat中间件(这个很重要)

➜ curl xxxx.target.cn -I [2021-03-26 18:12:41]

HTTP/1.1 200 OK

Accept-Ranges: bytes

ETag: W/"273-1493787475340"

Content-Type: text/html

Content-Length: 273

Server: Tomcat

2. 目录Fuzz

打开首页为空白页,还是和上次不信邪,目录Fuzz一波吧

python dirfuzz.py xxxx.target.cn jsp [2021-03-26 18:15:32]

------------------------------------------------------------

Target: http://xxxx.target.cn

Extensions: jsp | Threads: 10 | Dir size: 3505

------------------------------------------------------------

[404]:http://xxxx.target.cn/.admin

[404]:http://xxxx.target.cn/.access

[404]:http://xxxx.target.cn/.bash\_history

[404]:http://xxxx.target.cn/.adm

[404]:http://xxxx.target.cn/jsp

[403]:http://xxxx.target.cn/apilog/

[404]:http://xxxx.target.cn/.7z

[404]:http://xxxx.target.cn/.administration

[404]:http://xxxx.target.cn/.bak

[404]:http://xxxx.target.cn/.cvsignore

[404]:http://xxxx.target.cn/.cfg

[200]:http://xxxx.target.cn/forbiddenip/forbidden.html

[404]:http://xxxx.target.cn/.csv

[404]:http://xxxx.target.cn/.bz2

发现一个奇怪的目录,猜测可能是Web的默认log路径,不能只猜解,说干就敢

百度了一下Tomcat存在默认的catalina 日志文件,而且好像是有规律的

参考文章:https://blog.csdn.net/qq_34406670/article/details/79747243

dirfuzz 开始:

开始按照文章中介绍的,cataliana.{yyyy-MM-dd}.log、localhost.{yyyy-MM-dd}.log格式去fuzz都失败了,从2010年fuzz到2017年都凉了,然后放弃。。。。

到了第二天还是不甘心,是否还存在其他我没收集到的格式呢,于是乎继续百度寻找规律,看看运维们一般都喜欢怎么定义文件格式,最后找到一篇文章(https://blog.csdn.net/zczzyezgycsz8888/article/details/84756349),,) 提到了catalina.out.yyyy-mm-dd这种格式,马上来试一试

..中间省略非常多的日志............

[404]:http://xxxx.target.cn/apilog/catalina.out-20160612

[404]:http://xxxx.target.cn/apilog/catalina.out-20160613

[404]:http://xxxx.target.cn/apilog/catalina.out-20160614

[404]:http://xxxx.target.cn/apilog/catalina.out-20160615

[404]:http://xxxx.target.cn/apilog/catalina.out-20160616

[200]:http://xxxx.target.cn/apilog/catalina.out-20160617

[404]:http://xxxx.target.cn/apilog/catalina.out-20160618

[404]:http://xxxx.target.cn/apilog/catalina.out-20160619

[404]:http://xxxx.target.cn/apilog/catalina.out-20160620

[404]:http://xxxx.target.cn/apilog/catalina.out-20160621

果然,付出和回报都是成正比的,赶紧看看里面有没有业务的敏感日志泄漏,要是没有这两天就白干了。。。

日志是在太大了,最终翻了好久好久,终于在某一行翻到了微信的secret、用户的密码、session,username,ip,设备信息等等很多敏感信息 。。。

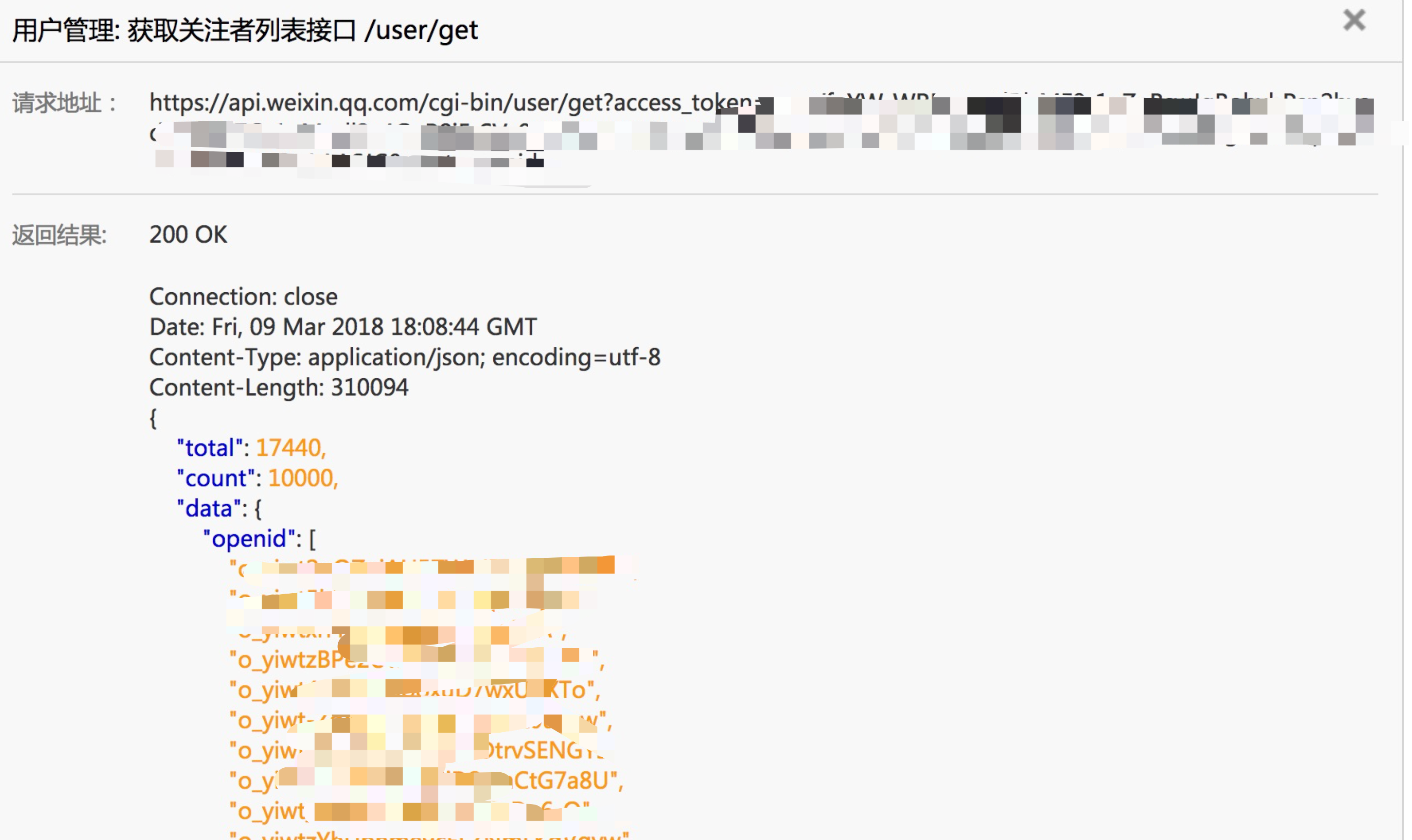

使用微信公众号的secret生成access_token获取粉丝信息,发现有1w多,还不错,提交了

2018-03-10 02:26 提交漏洞

2018-03-12 18:36 确认漏洞

2018-04-18 16:22 评定奖金

2018-04-18 16:38 同意奖金

本文迁移自知识星球“火线Zone”