一、引子

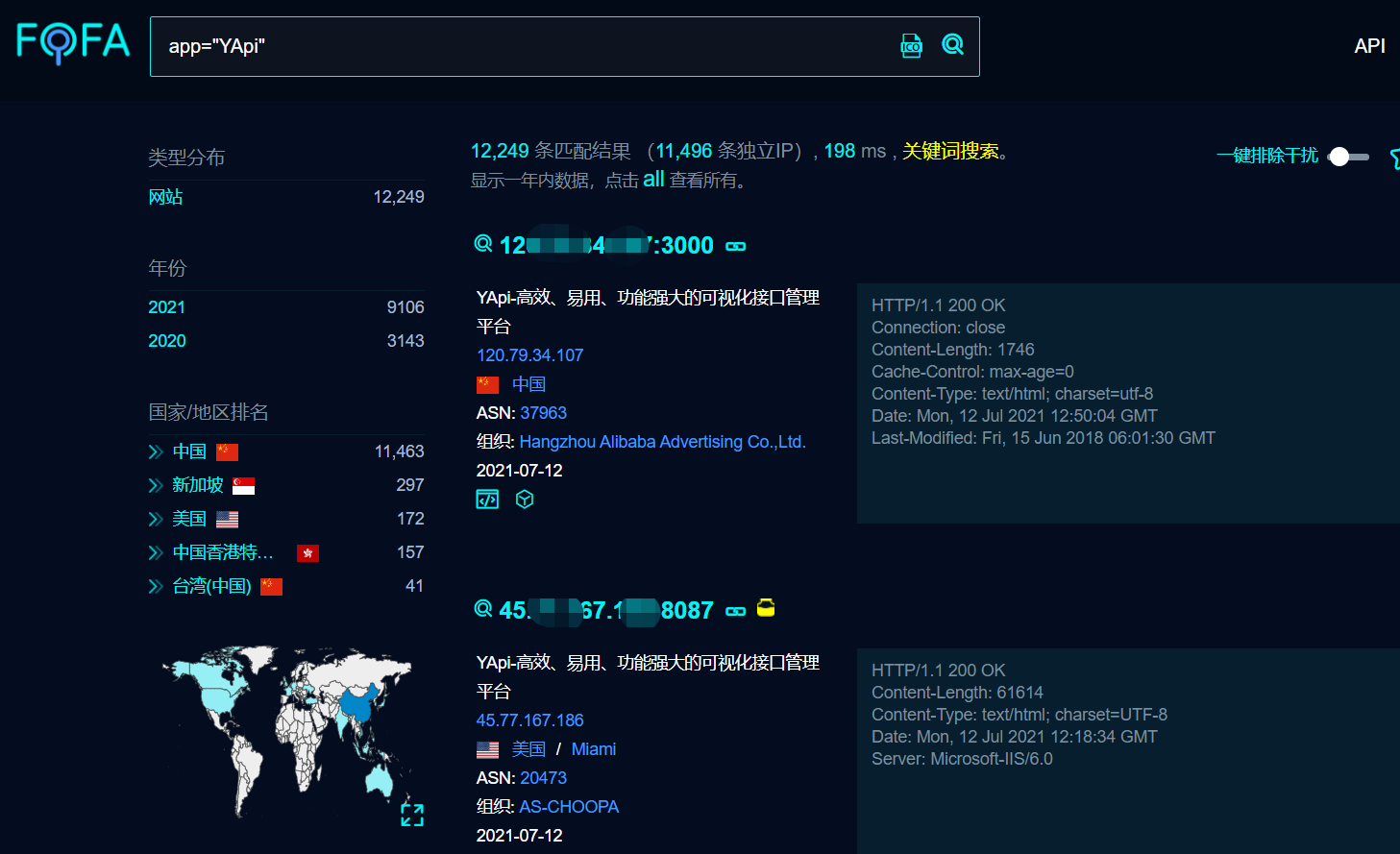

当一个新漏洞被曝光后,如何才能快速在互联网上找到相关资产?

网络空间搜索引擎是一个不错的选择,例如FOFA、shodan等。

举个例子,这几天新爆了一个“Yapi认证用户利用Mock功能远程命令执行漏洞”,

FOFA搜索语法为:app="YApi"

通过这个方法能快速定位到资产!

二、常用的FOFA语法整理

Bucket劫持

body="NoSuchBucket" && body="BucketName" && country="CN"

body="NoSuchBucket" && body="BucketName" && body="aliyuncs.com"

齐治堡垒机

app="shterm-Fortres-Machine"

app="齐治科技-堡垒机"

亿邮电子邮件系统

app="亿邮电子邮件系统"

用友

title="用友GRP-u8"

title="用友NC-OA"

title="用友U8-OA"

app="用友-UFIDA-NC"

三星路由器WLAN AP

title=="Samsung WLAN AP"

浪潮ClusterEngine

title="TSCEV4.0"

金山V8终端安全系统

app="猎鹰安全-金山V8+终端安全系统"

title="在线安装-V8+终端安全系统Web控制台"

IBOS酷办公系统

body="IBOS" && body="login-panel"

74cms

app="74cms"

Coremail

app="Coremail邮件系统"

好视通视频会议平台

body="深圳银澎云计算有限公司"

Wayos AC集中管理系统

title="AC集中管理平台"

Kyan 网络监控设备

title="platform - Login" && country="CN"

Alibaba Nacos

title="Nacos" && country="CN"

泛微 e-cology

app="泛微-协同办公OA"

飞鱼星家用智能路由

title="飞鱼星家用智能路由"

启明星辰 天清汉马USG防火墙

title="天清汉马USG防火墙"

Apache Solr

app="Apache-Solr"

安天高级可持续威胁安全检测系统

title="高级可持续威胁安全检测系统"

Zyxel NBG

app="ZyXEL-NBG2105"

SmartBi

app="SMARTBI"

WebLogic

title="Oracle WebLogic Server 管理控制台"

app="Weblogic_interface_7001"

若依管理系统

app="若依-管理系统"

电信网关配置管理系统

body="src=\"img/dl.gif\"" && title="系统登录"

24、智慧校园管理系统

body="DC_Login/QYSignUp"

H3CSecPath运维审计系统

title="H3C SecPath运维审计系统"

利谱第二代防火墙系统

title="利谱第二代防火墙系统"

海康威视流媒体管理服务器

title="流媒体管理服务器"

MessageSolution邮件归档系统

title="MessageSolution Enterprise Email Archiving (EEA)"

Canal

"Canal" && port="8089"

Hue 后台编辑器

title="Hue - 欢迎使用 Hue"

360天擎

title="360天擎"

title=="360天擎控制中心"

Laravel

app="Laravel-Framework" && country="CN" && host=".gov.cn"

高校Org语法

org="China Education and Research Network Center"

锐捷网关

app="Ruijie-EG易网关"

锐捷ISG、网域科技、中科网威

body="var dkey_verify = Get_Verify_Info(hex_md5)"

1039家校通

title="学员登录_1039家校通"

Active UC

title="网动统一通信平台(Active UC)"

ACTI

app="ACTi-视频监控"

Airflow

title=="Airflow - Login"

ActiveMQ

title="Apache ActiveMQ"

Cocoon

app="Apache-Cocoon"

三、利用火器捡漏洞

说了那么多,和主题有什么关系?

那么重点来了!

前面我们讲解了如何通过漏洞相关的特征信息快速定位资产,

这里我们可以思考一下,这个过程可不可以逆推一下?

或者说,我们是否可以通过SRC资产+特征信息,最终定位到漏洞?

当然可以!

火器就提供了这样的功能,我们再举一个例子。

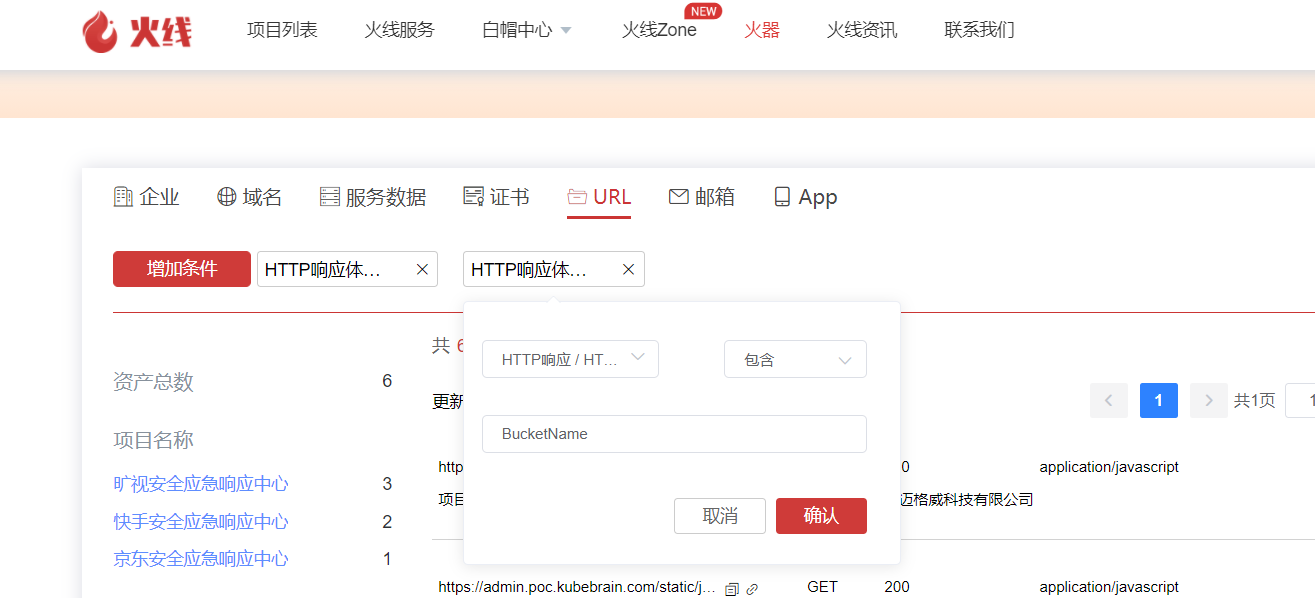

登录火线,来到“火器 - 资产数据 - URL”

点击“增加条件”,HTTP响应体 - 包含 - NoSuchBucket

通过第一个条件,我们只是粗略的过滤了一下漏洞相关资产,我们可以通过添加第2个条件进一步缩小范围

继续点击“增加条件”,HTTP响应体 - 包含 - BucketName

特别说明:检索条件不唯一,根据漏洞特征对应提取就好

OK,漏洞相关资产已经拿到了,后面漏洞复现就没啥难度了,直接提交报告。

目前该漏洞已修复

通过这个思路,可以继续捡其他资产的漏洞。

觉得有收获的兄dei们点点赞啊。

我摊牌了,我想要10个赞换一件火线2021定制T恤 🤣