回到机场坐在另一个747飞行员座椅总是令人兴奋的。这次在停飞的飞机上进行第一次研究后,我们花了更多的时间研究 IFE(机上娱乐系统)。

我们发现和第一架飞机的结果大相径庭。而不是一个旧的 Windows NT 操作系统从飞机最初建立时, 在它的位置是一个最新的 Ubuntu 服务器运行仿生海狸。看来,运行IFE的工具包的改装已经在过去几年,因为这个版本的Ubuntu在2018年发布!

与我们查看的其他飞机类似,有一个客舱管理终端 (CMT),楼梯下有一个带服务器套件的外露以太网端口。

特尔:博士

- 获得对 IFE 系统的访问有限。

- 不出所料,IFE没有连接到飞机上任何更敏感的系统。

- 我们在可用时间内实现了对 IFE 的部分访问。

- 我们还发现了云连接系统的凭据,这些证书可能用于在返回地面时更新 IFE 上的媒体内容。

IFEs 在"重检查"期间通常会更新,服务几年后。虽然升级费用昂贵,但可以节省重量,乘客体验会变得更好,改善机载连接可以带来收入。

对我们来说,这意味着我们需要重新评估和尝试新的方法来获取访问权限,而不是调查旧操作系统的安全性。

连接

与我们看过的其他飞机类似,楼梯下有一个带有服务器套件的以太网端口。这允许从设备旁边的逻辑位置直接连接到 IFE 网络,它还允许食品准备区域用于打开笔记本电脑,这是一个很好的触摸!

由于这架飞机已经退役,没有机组人员来质疑我们:这种程度的不受约束的访问在现实世界中根本不可能。

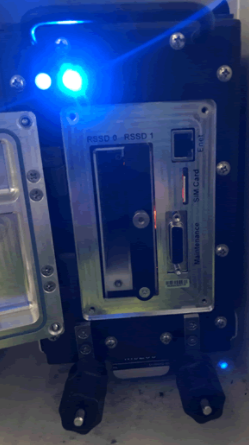

然而,我们确实找到了一个额外的以太网端口,在一个更不寻常的地方连接到同一个网络。这是在乘客区下面的航空电子设备舱,这个区域是飞机上所有技术的所在地,可以从乘客区的舱口或飞机底部的舱口进入。同样,空侧物理安全控制将使进入航空电子设备舱几乎不可能为未经授权的人员在现实世界中。

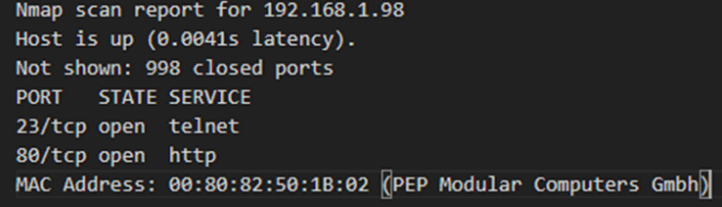

这两个端口都提供了连接到一个平面的 IFE 网络的连接,所有系统都连接到该网络。对范围的端口扫描导致超过 9 个不同系统的多个端口,主要 IFE 服务器已打开 HTTP 和 Telnet。

在整个飞机上没有发现额外的以太网连接位置,重要的是要注意,航空电子设备舱有 IFE 系统的以太网连接,没有其他连接,因此不存在远程访问驾驶舱或飞行关键系统。

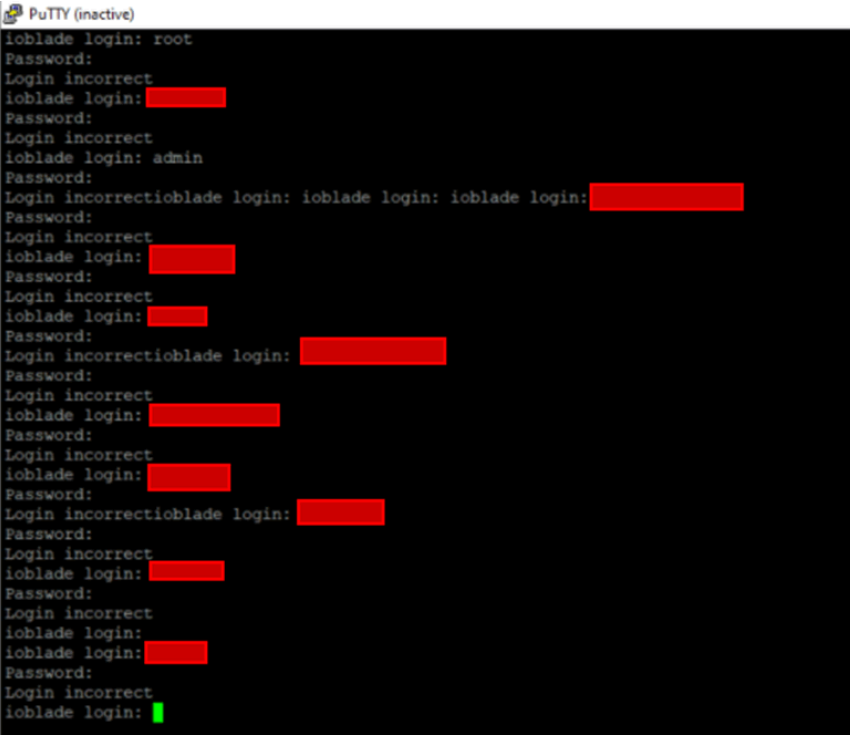

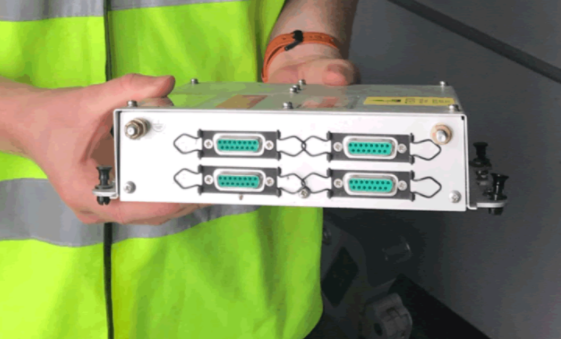

然而,在航空电子设备舱内,IFE LRU 有一个串行连接。一旦连接,用户名和密码组合是必需的,不幸的是,对于我们来说,无论是默认凭据还是野蛮的强制都没有给我们提供正确的用户名和密码。如果有时间,我们会成功,但时间对我们不利。

凭据

从客舱管理终端连接到 IFE 网络允许访问不同的系统,每个系统都运行不同的服务,并暴露在各种端口中。包括电话网和FTP在内的纯文本协议被发现在不同的系统上使用,以及一个通过HTTP运行的 Web 应用程序。

这些凭据的任何凭据都将以清晰的文本在网络上传输,这意味着在正常飞行操作期间,有可能捕获这些凭据。

也可以从座椅盒连接中嗅出凭据,但在飞行中这几乎是不可能的。机组人员会迅速限制任何被发现这样做的人:

座椅盒也使用自定义连接器,因此除非您事先知道连接器类型,否则在飞行中几乎不可能连接。焊接自定义连接器时,空气中将相当。。。。挑战!

以后的座椅盒将采用RJ45和以太网,但后来IFE通常具有更强大的安全性!大多数座椅盒只是以太网交换机和电源,能够传输介质所需的带宽。

虽然网络嗅探并不是真正的选择,但还有另一种途径可能已产生进一步的访问。乘客 Wi-Fi 在机载时越来越可用,因此我们并不惊讶地发现,在存储 IFE 服务器的厨房柜中,有一个 Wi-Fi 接入点。

我们努力与 Wi-Fi 接口,因为它似乎已经禁用。有趣的是,路由器的密码位于存储 AP 的机柜的门内侧。

这些说明包括密码和有关如何使用密码的说明。密码并不复杂,并且由坚定的攻击者破解,但也可能在整个机队中使用相同或类似的密码,尽管我们无法确认这一点。

然而,不幸的是,对于我们来说,这个密码不再使用。目前还不清楚这是否是由于密码过时,或者自飞机退役以来,所有系统是否都更新了新的密码。

访问

在没有任何网络流量来嗅探或默认使用密码的情况下,还需要进一步的攻击,例如强制和搜索可用目录。主要的 IFE 服务器有一个网络服务器在端口 80 运行软件上运行,称为 FastPath

证书是必需的,并且再次没有默认或容易被粗暴强迫的凭据工作。查看服务器的更多详细信息显示,第二个 Web 服务器正在端口 4000 上运行。此 Web 服务器不需要任何凭据,并返回了 IFE 网络的网络图。

这些网络详细信息可供 IFE 网络上的任何人使用,无论是直接插入还是通过 Wi-Fi 连接插入。网络信息显示每个端点和 IP 地址范围的流量。这使我们能够进一步规划网络,并确保我们检查所有可用的主机。

除了这些 Web 应用程序之外,还发现了另一个由数字 PIN 保护的,没有蛮力保护。这使我们能够快速蛮力,PIN和获得完全访问。这为所有座椅背设备提供了维护应用程序的访问权限。从这里可以强制座椅进入维护模式,导致所有屏幕显示其位置、MAC 地址和版本编号:

如果在 12 小时的飞行开始时完成,这可能会导致一些乘客恼火!虽然航班或飞机本身没有风险,但可能会对收入产生影响,因为客户要求部分退款或飞行常客里程作为补偿。

多云,有机会获得S3凭据

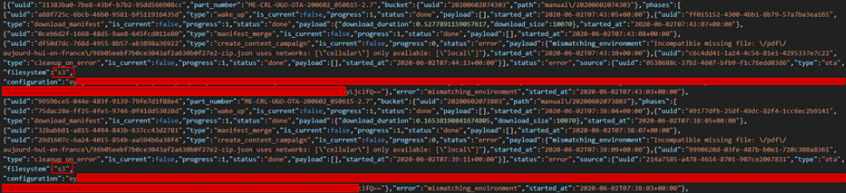

对网络服务器的进一步调查导致其他页面可供未经授权的用户访问,其中一个页面是一个市场活动。此页面可供 IFE 网络上的任何人访问,并包含一些配置数据,其中包含关键字"s3"和 base64'd 数据。

这将允许连接到 S3 存储桶,该存储桶可能会托管每日新闻视频文件和其他文件。

很可能这个 S3 存储桶在整个机队中使用,并且可能使用相同的 IFE 系统的任何航空公司,更换 S3 存储桶上的视频可能导致航班上播放意外内容,这再次可能导致航空公司的不良宣传。

当向反应迅速且负责任的 IFE 供应商报告时,此问题很快得到解决。

结论

进入已退役机身可以是零星的,而且时间非常有限。在这种情况下,我们有大约 8 个小时的访问权限来了解、接口和评估我们从未见过的 IFE 的安全性。在许多情况下,机身是分开之前,我们可以回到它的另一个研究和测试会议。文档在行业之外几乎无法实现。

此外,它只是一个IFE。无法访问安全关键系统(如飞机控制域)。一个人不只是从IFE破解飞机!

IFE 的部分改装和升级并不罕见:座椅箱可能保持不变,而乘客显示屏和服务器则更近期。在这种情况下,座椅盒似乎可以追溯到 20 世纪 90 年代末,但服务器软件是从 2018 年和乘客座椅显示从 2015 年左右。

供应商声明

我们想借此机会感谢 Pen 测试合作伙伴的团队对我们的产品之一的安全研究。

团队一直非常专业和勤奋,他们负责的披露;与我们合作,更好地了解他们的研究和结论,进而使我们(供应商)能够提供相互的见解。

负责任的安全研究人员与航空部门制造商、供应商和运营商之间持续透明、公开和坦率的讨论,只能改善整个行业的航空网络安全。