0x00

最近测试某APP项目,拿到APP发现无法反编译,后来发现是加了360的壳,请教了一下朋友,成功脱壳,反编译。

0x01

Frida项目地址

https://github.com/frida

Frida安装

python3 -m pip install firda

python3 -m pip install frida-tools

Frida连接模拟器

下载firda server端,根据自己的机器架构进行选择

https://github.com/frida/frida/releases

adb连接模拟器,上传server到模拟器或手机中

adb connect 127.0.0.1:62001

adb push D:\tools\安卓逆向相关\android反编译三件套\frida-server-15.1.1-android-x86 /data/local/tmp

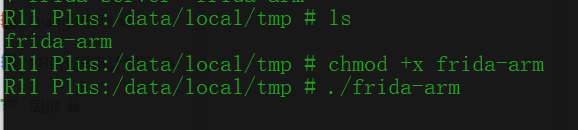

进入手机shell,运行server端

adb shell

./frida

使用 frida-ps -U 查看手机进程,如果有,则代表Frida已经连接成功,后续我们也可以使用Frida进行hook了

0x02

Frida+FRIDA-DEXDump 脱壳

FRIDA-DEXDump 项目地址

https://github.com/hluwa/FRIDA-DEXDump

模拟器或ROOT过的测试机运行需要脱壳的APP,然后运行main.py即可脱壳,后续就可以使用 d2j-dex2jar 进行反编译了。