故事发生前

事情是这样的,某天正在测试一个项目的XSS漏洞,突然忘记iframe怎么直接执行JS代码了。于是我就去度娘问了问。

故事发生中

然后,度娘就给我推荐了一个学习的地方,让我进去好好体验一下

很快啊,我点击进去了,然后大大的问号?,出现在了我的小脑袋瓜上,咋弹窗了,下意识赶紧打开控制台,又刷新了一下页面,查看有没有外发cookie的网络通信。(恩恩。被钓鱼的绿帽一定是我这样的!)

好在查看了HTML源码全是alert(1),那么问题来了,为什么能弹窗呢,我把帖子的地址,直接复制到另一个浏览器中,它又不弹了,而且文章中的Payload也都被实体编码了,为啥通过baidu的搜索链接进去就能触发,我这个小脑袋瓜到现在也没想明白。

为了探索为什么能弹窗,我首先去看了一下,CSDN是怎样发帖的。发现是使用的Markdown,但是我测试了一下,根本没办法插入payload呀,难道是因为那个弹窗的帖子是很久以前发的,里面的代码那个时候还没被转义?

然后我看到原来那个帖子,有一个转载标签,但是我并不知道CSDN应该怎么去转载文章,所以我又去问了下度娘,她果然告诉了我答案。不看不知道,一看吓一跳,CDSN的MD编辑器支持直接使用html源码,然后还莫名其妙的把经过实体编码后的payload转换为正常标签,然后我就在我的帖子中插入了XSS Payload了,自此成功Get CSDN 存储XSS。(内心:卧槽牛逼,这不得高危了)

故事结束时

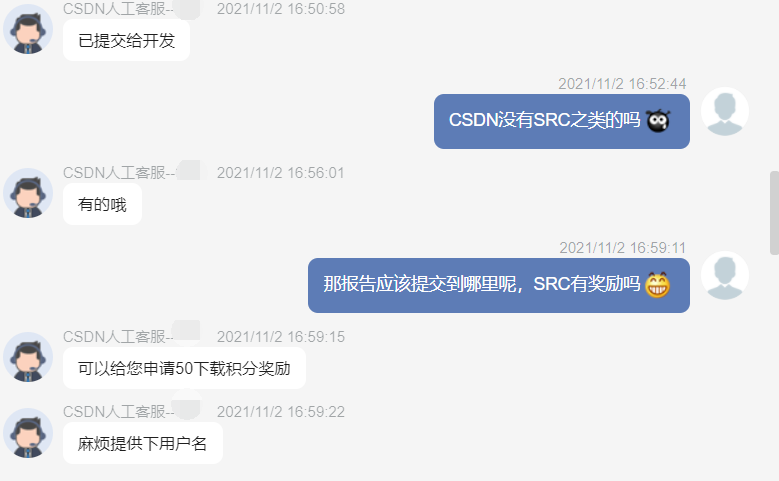

众所周知,物极必反,你正高兴的以为能拿到奖励时,客服必会给你当头一棒,因为不知道漏洞该往哪里交,我就联系了在线客服,然后。。。今天也是充满希望的一天哦,嘻嘻嘻!

本故事纯属虚构,如有雷同,纯属巧合