事情发生的背景是内部项目上线前的安全测试,利用wappalyzer看了一下,前端采用VUE框架写的,后端采用的是JAVA。

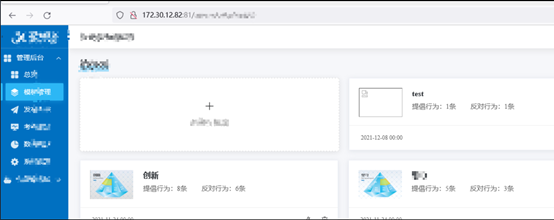

话不多说,开干,所有功能全部点一遍看看先,点击创建价值观。

这里有个图片上传。

在创建价值观的时候发现可以上传文件,点击上传

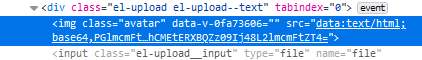

上传后查看元素,发现没有被前端渲染。这里看了一下,估计是凉凉了。不过可以写入任意文件,也算一个漏洞吧,只是不能被利用而已。

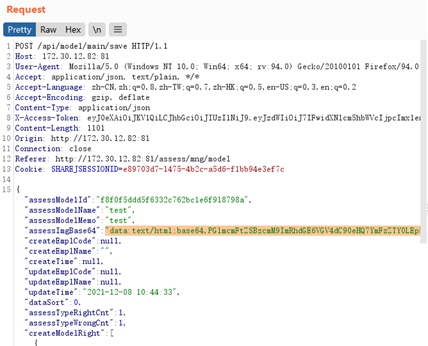

上传的文件被base64编码了。

通过iframe将payload放进去,在上传。

只能通过单独页面访问才能下载恶意代码文件。