前言

由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。

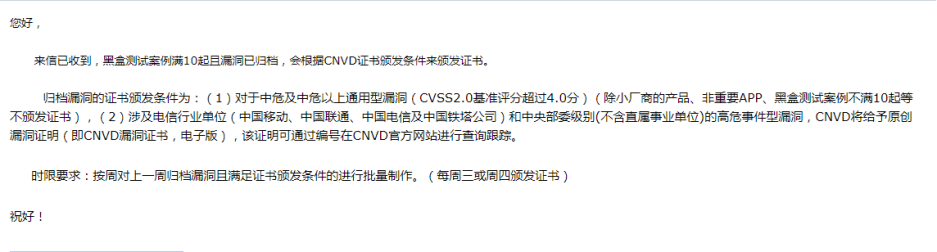

一、原创漏洞证书获取条件

图1-1 证书获取条件

二、信息收集

首先通过爱企查寻找较大的供应商,选择条件为注册资金大于等于五千万且是一个软件供应商或者设备供应商

图2-1 爱企查

通过图2-1 收集的厂商都为我们待测试的厂商,收集完之后我们在去收集对方是否有开发相应的软件以及设备,一般找的话找有官网的那种就好。如下是我找到的某一个厂商。

图 2-2 FOFA信息收集

通过图2-2 我们已经收集完资产,接着我们将资产脱下来进行记录,待测试!

三、漏洞挖掘

首先挖掘这些闭源系统的方法的话有很多,我这里的话就列举一些比较简单的方法了,目录扫描、弱口令后台上传、前端信息泄露接口越权、前台越权、Sql注入、RCE等等。

知道这些方法的话我们可以对应去进行挖掘,这里的话我是挖到的对方的越权,其余的漏洞测试方法的话就不说测试方法了,自行百度。

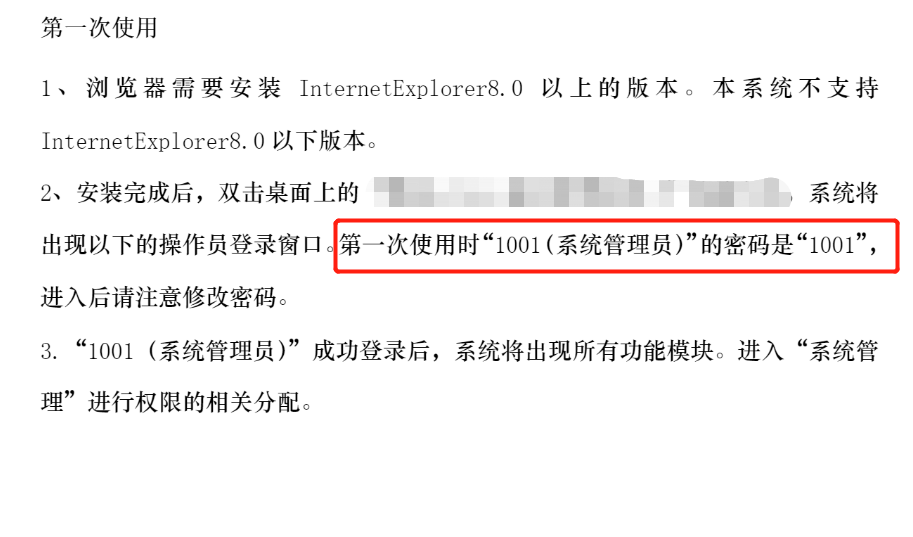

首先我是去查找对方系统的操作手册,获取操作手册的好处呢有很多,例如:系统部署方式、系统默认账号密码、系统如何操作使用等。

图 3-1 某系统操作手册

通过图3-1获取到默认账号密码后我们挨个去进行测试也可以写个py测试,测试过程中弱口令有匹配到但是后台未发现其余漏洞,接着可以换思路测试逻辑漏洞。经测试通过用户uid越权失败,但是前台只要输入默认管理账号即可越权进入后台获取大量用户信息,测试方法如下:

漏洞复现:

访问漏洞url:http://xx.xx.xx:8093/login.aspx

图 3-2 WEB界面

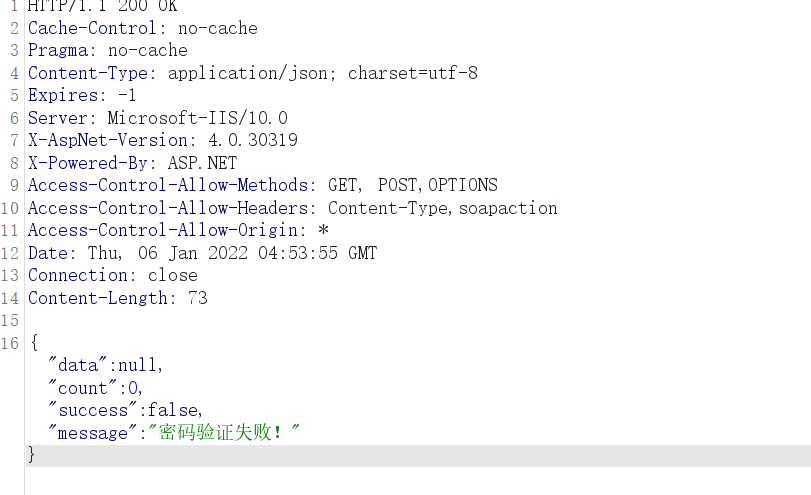

输入用户名:1001密码任意点击在线用户查询,进行抓包然后拦截响应包

图 3-3 POC测试图

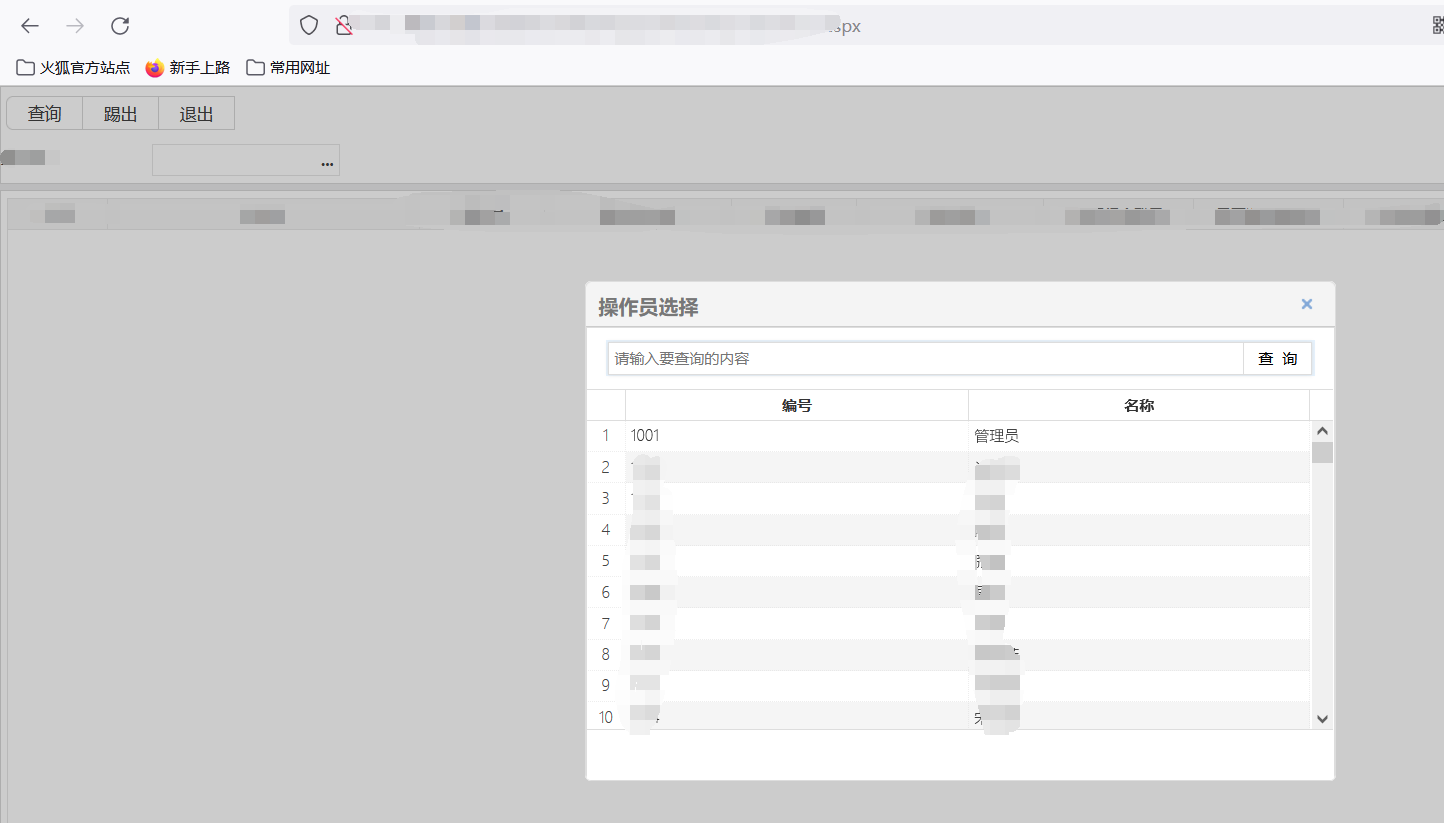

将false改成true放包成功进入后台获取大量用户信息

图 3-4 网站后台

此时漏洞已挖掘结束,我们按CNVD要求将漏洞提交CNVD即可

四、CNVD证书获取

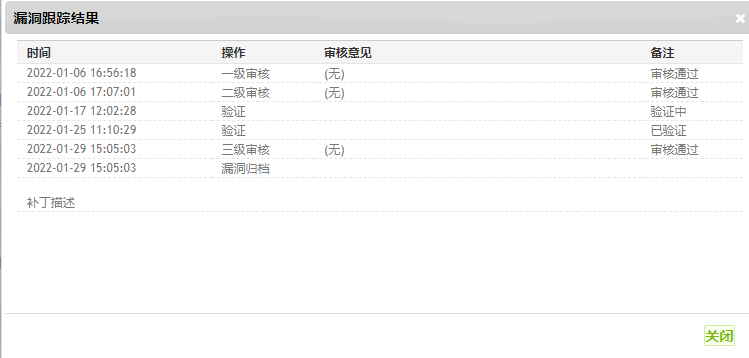

审核周期大概15个工作日

图 4-1 CNVD审核图

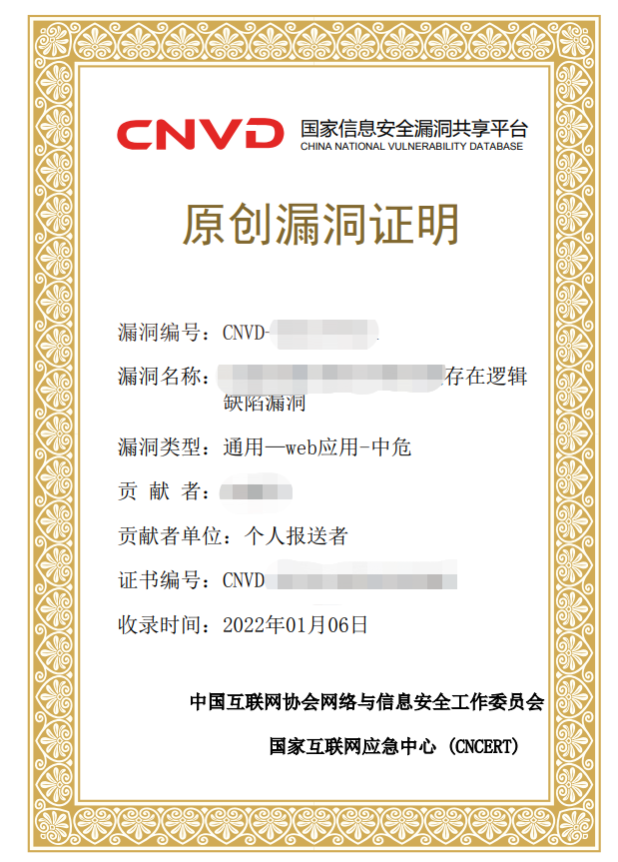

直到归档后我们在下周三周四就可得到证书了

图 4-2 CNVD证书

至此证书到手

结束语

其实获取CNVD证书不难,拼的都是我们信息收集的思路,好比一个人知道用爱企查查找厂商但是他找不到对方售卖的闭源系统一样。在此感谢各位师傅观看!Thank you!