简介:

由于本人也是刚接触挖洞半年左右,在信息收集上有自己的方法,当然也有一些不足的地方,希望各位大佬可以多多纠正,多多提出新方法。

信息收集方法:

信息收集对于一个src漏洞挖掘来说是毋庸置疑的关键重点,当然,如何去搜集也是一些技巧,给大家列几个。

(1)google语法进行收集。eg:site:edu.cn intext:后台管理 就可以搜到

(2)fofa搜集。这里我极为推荐这种空间搜索引擎,因为他的资产会随时变化。

(3)微信公众号。

漏洞干货:

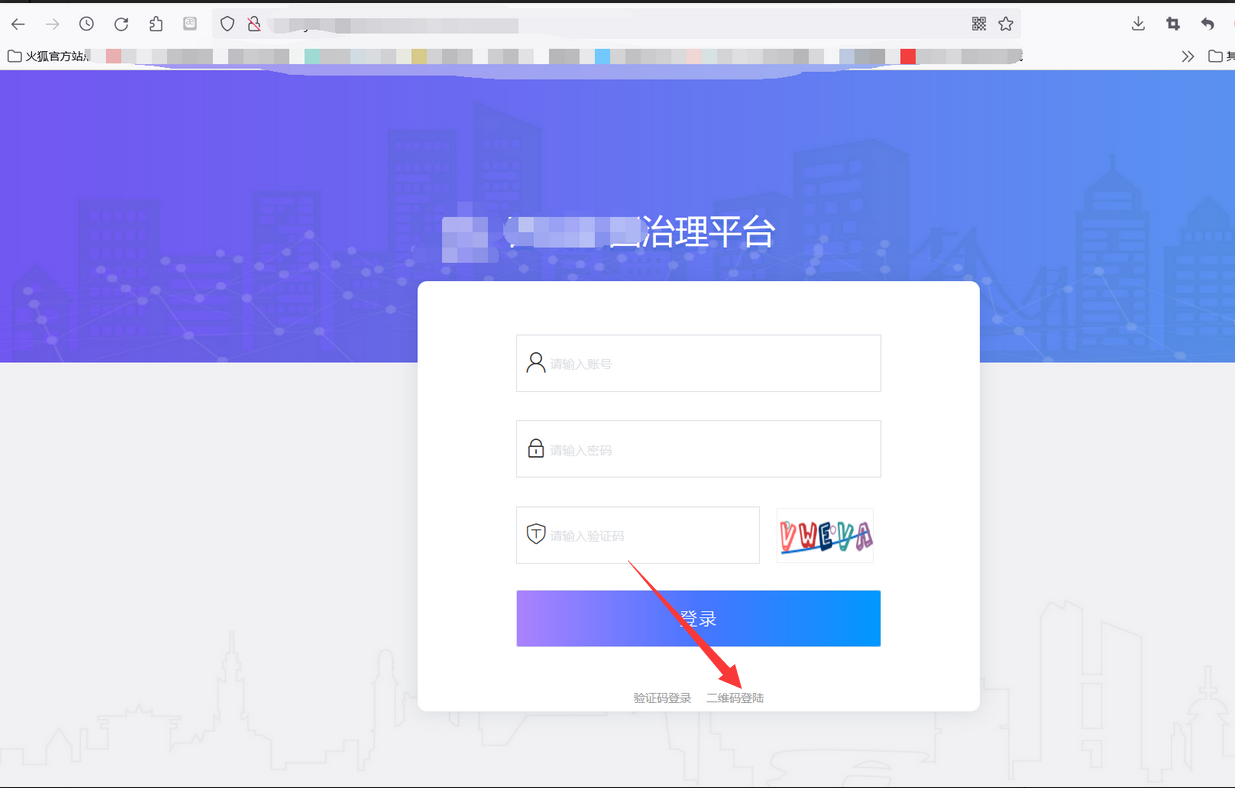

在信息收集的时候,搜集到这样一个平台,他里面有二维码登录,(大部分人看到的时候就已经放弃了,也有一些另类的姿势来进行操作)

转到二维码登录。

扫码就看到了,让我下载一个app。我这里就直接下载上他的app。(由于本人不会APP渗透,所以就放弃了)

这里的话,我就搜集到了他的微信公众号,从微信公众号找了一下资产,在微信公众号就找到了他的使用说明书。

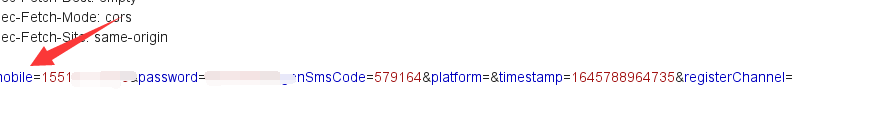

然后尝试网页打开,试了大概两三个吧,就一个能打开的,打开之后就找到了忘记密码的接口

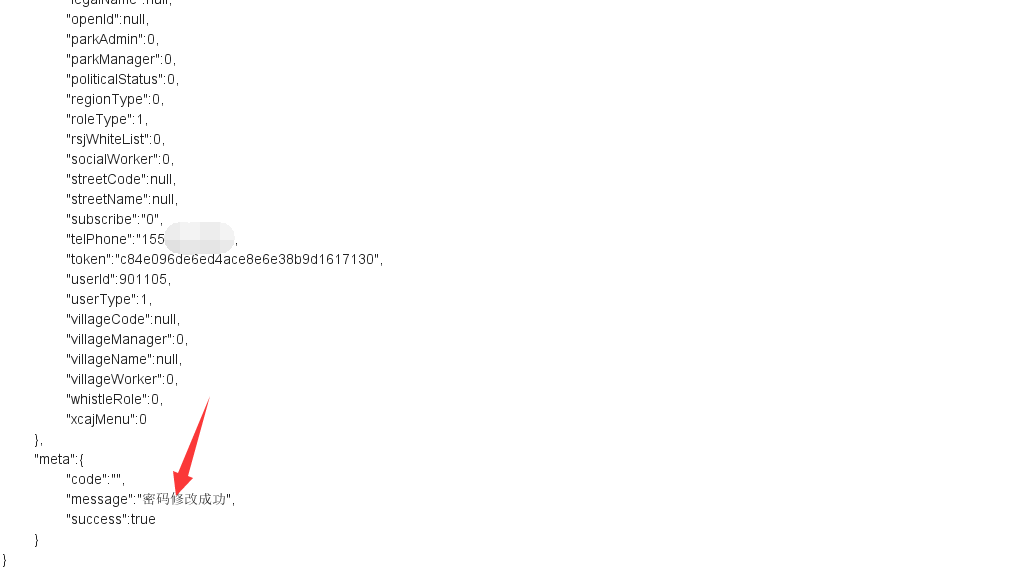

这里改成另一手机号

就发现可以成功越权。

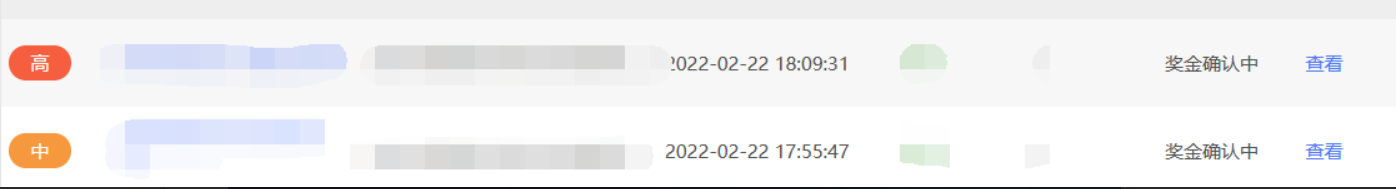

也有一个前端绕过漏洞,这里不做详细描述了。

最后成功拿到两个漏洞。

总结:挖掘过程还是要耐住性子,挖不到洞的时候,不妨去搞一波信息收集,会有意想不到的收获,借用火线上某位师傅的一句总结,越权无非是一个参数的问题,但是想要找到一个越权点却不容易,希望各位师傅在找的时候细心一些,这是在火线上发布的第一篇文章,与师傅们共勉。 😀